- Вирус Petya: как защититься

- Вирус «Петя» — как работает?

- Как избавиться от Petya?

- Как бороться с вирусом-вымогателем: общие рекомендации

- Стоит ли ждать новых атак?

- NotPetya — не простой шифровальщик, а инструмент кибервойны

- NotPetya даже не пытается генерировать действительный идентификатор заражения

- Файл MFT невозможно восстановить

- NotPetya создан, чтобы сеять хаос, а не зарабатывать деньги

- Деструктивные модули под видом шифровальщика — уже обычная практика?

- Petya, NotPetya или Petna? Все, что нужно знать о новой эпидемии

- Xakep #264. NFT

- Особенности Petya

- Petya или NotPetya?

- В чем обвиняют компанию M.E.Doc?

- У Petya нет «рубильника», но уже найдена «вакцина»

Вирус Petya: как защититься

Распространение вируса Petya стало второй серьезной глобальной кибератакой за последние два месяца. Ситуация с массовым инфицированием компьютеров в крупных компаниях по всему миру заставляет еще раз серьезно задуматься о защите ПК.

В начале мая порядка 230 000 компьютеров в более чем 150 странах были заражены вирусом-шифровальщиком WannaCry. Не успели жертвы устранить последствия этой атаки, как последовала новая — под названием Petya. От нее пострадали крупнейшие украинские и российские компании, а также госучреждения.

Киберполиция Украины установила, что атака вируса началась через механизм обновления бухгалтерского программного обеспечения M.E.Doc, которое используют для подготовки и отправки налоговой отчетности. Так, стало известно, что заражения не избежали сети «Башнефти», «Роснефти», «Запорожьеоблэнерго», «Днепроэнерго» и Днепровской электроэнергетической системы. На Украине вирус проник в правительственные компьютеры, ПК Киевского метрополитена, операторов связи и даже Чернобыльской АЭС. В России пострадали Mondelez International, Mars и Nivea.

Вирус Petya эксплуатирует уязвимость EternalBlue в операционной системе Windows. Специалисты Symantec и F-Secure утверждают, что, хотя Petya и шифрует данные, подобно WannaCry, он все же несколько отличается от других видов вирусов-шифровальщиков. «Вирус Петя — это новый вид вымогательства со злым умыслом: он не просто шифрует файлы на диске, а блокирует весь диск, делая его практически негодным, — объясняют F-Secure. – В частности, он шифрует главную файловую таблицу MFT».

Как это происходит и можно ли этот процесс предупредить?

Вирус «Петя» — как работает?

Вирус Petya известен также под другими названиями: Petya.A, PetrWrap, NotPetya, ExPetr. Попадая в компьютер, он скачивает из интернета шифровальщик и пытается поразить часть жесткого диска с данными, необходимыми для загрузки компьютера. Если ему это удается, то система выдает Blue Screen of Death («синий экран смерти»). После перезагрузки выходит сообщение о проверке жесткого диска с просьбой не отключать питание. Таким образом, вирус-шифровальщик выдает себя за системную программу по проверке диска, шифруя в это время файлы с определенными расширениями. В конце процесса появляется сообщение о блокировке компьютера и информация о том, как получить цифровой ключ для дешифровки данных. Вирус Petya требует выкупа, как правило, в биткоинах. Если у жертвы нет резервной копии файлов, она стоит перед выбором — заплатить сумму в размере $300 или потерять всю информацию. По мнению некоторых аналитиков, вирус лишь маскируется под вымогателя, в то время как его истинная цель — нанесение массового ущерба.

Как избавиться от Petya?

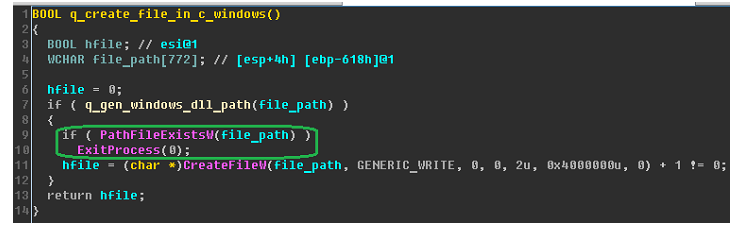

Специалисты обнаружили, что вирус Petya ищет локальный файл и, если этот файл уже существует на диске, выходит из процесса шифрования. Это значит, что защитить свой компьютер от вируса-вымогателя пользователи могут путем создания этого файла и установки его только для чтения.

Несмотря на то, что эта хитрая схема предотвращает запуск процесса вымогательства, данный метод можно рассматривать скорее как «вакцинацию компьютера». Таким образом, пользователю придется самостоятельно создавать файл. Сделать это вы можете следующим образом:

- Для начала нужно разобраться с расширением файлов. Убедитесь, что в окне «Параметры папок» в чекбоксе «Скрыть расширения для зарегистрированных типов файлов» нет галочки.

- Откройте папку C:\Windows, прокрутите вниз, пока не увидите программу notepad.exe.

- Кликните по notepad.exe левой кнопкой, затем нажмите Ctrl + C, чтобы скопировать, а затем Ctrl + V, чтобы вставить файл. Вы получите запрос с просьбой предоставить разрешение на копирование файла.

- Нажмите кнопку «Продолжить», и файл будет создан как блокнот — Copy.exe. Кликните левой кнопкой мыши по этому файлу и нажмите клавишу F2, а затем сотрите имя файла Copy.exe и введите perfc.

- После изменения имени файла на perfc нажмите Enter. Подтвердите переименование.

- Теперь, когда файл perfc создан, нужно сделать его доступным только для чтения. Для этого кликните правой кнопкой мыши на файл и выберите «Свойства».

- Откроется меню свойств этого файла. Внизу вы увидите «Только для чтения». Поставьте галочку.

- Теперь нажмите кнопку «Применить», а затем кнопку «ОК».

Некоторые эксперты по безопасности предлагают помимо файла C: \ windows \ perfc создать файлы C: \ Windows \ perfc.dat и C: \ Windows \ perfc.dll, чтобы тщательнее защититься от вируса Petya. Вы можете повторить описанные выше шаги для этих файлов.

Поздравляем, ваш компьютер защищен от NotPetya / Petya!

Как бороться с вирусом-вымогателем: общие рекомендации

Эксперты Symantec дают некоторые советы пользователям ПК, чтобы предостеречь их от действий, которые могут привести к блокировке файлов или потере денег.

- Не платите деньги злоумышленникам. Даже если вы перечислите деньги вымогателям, нет никакой гарантии, что вы сможете восстановить доступ к своим файлам. А в случае с NotPetya / Petya это в принципе бессмысленно, потому что цель шифровальщика — уничтожить данные, а не получить деньги.

- Убедитесь, что вы регулярно создаете резервные копии данных. В этом случае, даже если ваш ПК станет объектом атаки вируса-вымогателя, вы сможете восстановить любые удаленные файлы.

- Не открывайте электронные письма с сомнительными адресами. Злоумышленники будут пытаться обмануть вас при установке вредоносных программ или постараются получить важные данные для атак. Обязательно сообщайте ИТ-специалистам о случаях, если вы или ваши сотрудники получают подозрительные письма, ссылки.

- Используйте надежное программное обеспечение. Важную роль в защите компьютеров от заражений играет своевременное обновление антивирусников. И, конечно, нужно использовать продукты авторитетных в этой области компаний.

- Используйте механизмы сканирования и блокировки сообщений со спамом. Входящие электронные письма должны проверяться на наличие угроз. Важно, чтобы блокировались любые типы сообщений, которые в своем тексте содержат ссылки или типичные ключевые слова фишинга.

- Убедитесь, что все программы обновлены. Регулярное устранение уязвимостей программного обеспечения необходимо для предотвращения заражений.

Предотвратим потерю информации

Стоит ли ждать новых атак?

Впервые вирус Petya заявил о себе в марте 2016 года, и его поведение сразу заметили специалисты по безопасности. Новый вирус Петя поразил компьютеры на Украине и в России в конце июня 2017 года. Но этим вряд ли все закончится. Хакерские атаки с использованием вирусов-вымогателей, аналогичных Petya и WannaCry, повторятся, заявил зампред правления Сбербанка Станислав Кузнецов. В интервью ТАСС он предупредил, что подобные атаки точно будут, однако заранее сложно предугадать, в каком виде и формате они могут появиться.

Если после всех прошедших кибератак вы еще не предприняли хотя бы минимальные действия для того, чтобы защитить свой компьютер от вируса-шифровальщика, то настало время этим заняться вплотную.

Не пропустите новые публикации

Подпишитесь на рассылку, и мы поможем вам разобраться в требованиях законодательства, подскажем, что делать в спорных ситуациях, и научим больше зарабатывать.

Источник

NotPetya — не простой шифровальщик, а инструмент кибервойны

Данное заключение стало результатом исследования сразу двух компаний — Comae Technologies и “Лаборатории Касперского”.

Эксперты утверждают, что NotPetya (или Petya, Petna, ExPetr) ведет себя как типичный шифровальщик, но подсказки, скрытые в исходном коде угрозы, свидетельствуют, что пользователи никогда не смогут восстановить свои файлы.

Причем, это никак не связано с тем фактом, что немецкий почтовый сервис заблокировали учетные записи оператора NotPetya. Даже если жертвы смогут связаться с автором NotPetya, у них все-равно нет шансов восстановить свои файлы.

NotPetya даже не пытается генерировать действительный идентификатор заражения

Вредоносная программа NotPetya генерирует случайный идентификатор заражения для каждого компьютера. Шифровальщики, которые не работают с центральным сервером управления, как NotPetya, используют уникальный идентификатор заражения для сохранения информации о жертве и соответствующем ключе дешифрования.

Эксперт “Лаборатории Касперского” Антон Иванов сообщает, что поскольку NotPetya генерирует идентификатор случайным образом, то расшифровка заблокированных файлов невозможна:

Что это значит? Прежде всего, это очень плохая новость для жертв угрозы. Даже если они заплатят выкуп, восстановить доступ к файлам не удастся. Кроме того, данный факт подкрепляет теорию о том, что главная цель ExPetr была связана не с получением финансовой выгоды, а с нанесением экономического ущерба.

Файл MFT невозможно восстановить

Выводы, сделанные “Лабораторией Касперского”, подтверждаются отчетом исследователя Comae Technologies Мэтта Суича (Matt Suiche), который обнаружил другую особенность, но пришел к такому же заключению.

В своем отчете Суич описывает ошибочную последовательность операций, из-за которой невозможно восстановить исходный файл MFT (файл главной файловой таблицы), который NotPetya зашифровывает. Этот файл обрабатывает расположение файлов на жестком диске, и, если он остается зашифрованным, нет никакого способа выяснить расположение файлов на инфицированной машине.

Petya модифицирует диск таким способом, что возможность для отмены вредоносных изменений отсутствует. Шифровальщик наносит постоянный и необратимый ущерб диску.

NotPetya создан, чтобы сеять хаос, а не зарабатывать деньги

Первоначально предположение о том, что NotPetya отличается от типичных шифровальщиков было высказано экспертом по безопасности, известного под ником The Grugq:

Оригинальный зловред Petya, обнаруженный в 2016 году, был машиной для зарабатывания денег. Данный образец [NotPetya] определенно не предназначен для заработка. Угроза создана для быстрого распространения и нанесения ущерба и маскируется под шифровальщик.

NotPetya не является средством очистки диска. Угроза не удаляет данные, а просто делает их непригодными для использования, блокируя файлы и “выкидывая” ключи для расшифровки.

Старший исследователь из “Лаборатории Касперского” Хуан Андре Герреро-Сааде прокомментировал ситуацию:

В моей книге заражение программой-вымогателем без возможного механизма дешифрования эквивалентно очистке диска. Не обращая внимания на жизнеспособный механизм расшифровки, злоумышленники проявили полное пренебрежение к долгосрочной денежной выгоде.

Автор оригинального шифровальщика Petya написал в твиттере, что он никак не связан с разработкой NotPetya. Он стал уже вторым киберпреступником, который отрицает причастность к созданию новой схожей угрозы. Ранее автор шифровальщика AES-NI заявил, что не имеет никакого отношения к XData, который также использовался в таргетированных атаках на Украину. Кроме того, XData, также, как и NotPetya, использовал идентичный вектор распространения — серверы обновлений украинского производителя программного обеспечения для бухгалтерского учета.

Многие косвенные признаки подтверждают теорию о том, что кто-то взламывает известные шифровальщики и использует модифицированные версии для атаки на украинских пользователей.

Деструктивные модули под видом шифровальщика — уже обычная практика?

Подобные случаи уже встречались раньше. Применение вредоносных модулей для необратимого повреждения файлов под видом обычных шифровальщиков является далеко не новой тактикой. В современном мире это уже становится тенденцией.

В прошлом году семейства вредоносных программ Shamoon и KillDisk включали “компоненты шифровальщиков” и использовали похожие техники для уничтожения данных. Сейчас даже промышленные вредоносные программы получают функции очистки диска.

Классификация NotPetya в качестве средства уничтожения данных может легко перевести вредоносную программу в категорию кибероружия. В этом случае анализ последствий угрозы следует рассматривать с другой перспективы.

Учитывая, исходную точку заражения и количество жертв, становится очевидно, что целью хакерской атаки была Украина. На данный момент нет никаких очевидных доказательств, указывающих пальцем на атакующего, но украинские официальные лица уже обвинили Россию, которую они обвиняли также в прошлых кибер-инцидентах, начиная с 2014 года.

NotPetya может оказаться на одном уровне с хорошо известными семействами вредоносных программ Stuxnet и BlackEnergy, которые использовались в политических целях и для разрушительных эффектов. Свидетельства ясно показывают, что NotPetya — это кибероружие, а не просто очень агрессивный вид шифровальщика.

Источник

Petya, NotPetya или Petna? Все, что нужно знать о новой эпидемии

Xakep #264. NFT

27 июня 2017 года мир столкнулся с новой вымогательской эпидемией, причиной который стала новая версия шифровальщика Petya, известного специалистам еще с 2016 года. Операторы малвари явно переняли несколько приемов у разработчиков нашумевшего WannaCry и сумели спровоцировать новый виток паники.

В этом материале мы постарались собрать всю известную на данный момент информацию об этой вредоносной кампании.

Особенности Petya

Как уже было сказано выше, шифровальщик Petya был обнаружен еще в марте 2016 года. Однако версия, с которой мир столкнулся 27 июня 2017 года, сильно отличается от того «Пети».

Специалисты компаний Payload Security, Avira, Emsisoft, Bitdefender, Symantec и так далее подтвердили, что для распространения шифровальщик использует уязвимости протокола SMB и эксплоит, похожий на инструмент ETERNALBLUE, похищенный у АНБ и обнародованный в открытом доступе хакерской группой The Shadow Brokers. Аналитики «Лаборатории Касперского» также отмечают, что авторы вредоноса взяли на вооружение еще один инструмент, украденный у спецслужб, эксплоит ETERNALROMANCE.

Также сообщается, что вымогатель распространяется и посредством почтового спама, скрываясь внутри вредоносных документов Office и эксплуатируя уязвимость CVE-2017-0199.

Новая версия Petya шифрует MFT (Master File Table) для разделов NTFS, перезаписывает MBR (Master Boot Record) и имеет кастомный загрузчик, который отображает вымогательское послание, вместо загрузки операционной системы.

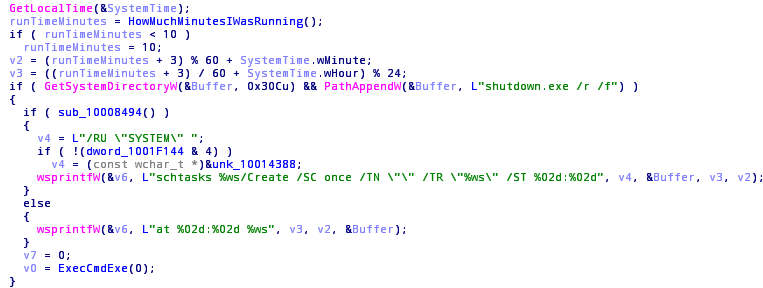

Эксперты Positive Technologies, которые тоже представили анализ шифровальщика, пишут, что после запуска вредоносного файла создается задача на перезапуск компьютера, отложенная на 1-2 часа (по данным специалистов Group-IB, время «ожидания» составляет 30-40 минут). За это время можно успеть запустить команду bootrec /fixMbr для восстановления MBR и работоспособности ОС. Таким образом, запустить систему даже после ее компрометации возможно, однако расшифровать файлы при этом не удастся.

Petya генерирует для каждого диска свой ключ AES-128, который существует в памяти до завершения шифрования. Он шифруется на открытом ключе RSA-2048 и удаляется. Восстановление содержимого после завершения требует знания закрытого ключа, то есть без знания ключа данные восстановить невозможно.

Исследователи Positive Technologies сообщают, что вымогатель, предположительно, шифрует файлы максимум на глубину 15 директорий. То есть файлы, вложенные на большую глубину, находятся в безопасности.

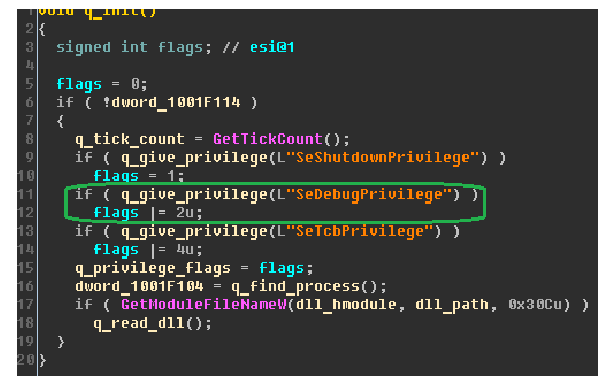

Также специалисты предупреждают, что шифровальщик использует переработанный опенсорсный инструмент Minikatz для извлечения учетных данных. С их помощью малварь распространяется внутри сетей посредством SMB, WMI и PSEXEC, то есть даже одной скомпрометированной машины во всей сети будет достаточно для дальнейшего распространения угрозы. Однако для использования данных инструментов вредоносу необходимо обладать привилегиями администратора на компьютере жертвы.

Операторы малвари требуют от своих жертв выкуп в размере 300 долларов в биткоин эквиваленте. После оплаты нужно отправить письмо на адрес wowsmith123456@posteo.net, чтобы получить инструкции по расшифровке данных.

В настоящее время платить выкуп попросту бесполезно, так как адрес wowsmith123456@posteo.net, по которому нужно связываться с операторами малвари, был заблокирован администрацией Posteo еще вчера.

Do not pay the #Petya ransom. You will not get your files back. The email address used is blocked! @SwiftOnSecurity @thegrugq pic.twitter.com/NOzxLz0vul

Petya или NotPetya?

Все чаще можно видеть, что ИБ-специалисты и СМИ называют шифровальщика не Petya, а NotPetya, SortaPetya, Petna, Nyetya, ExPetr. Дело в том, что изучив угрозу более детально, специалисты пришли к выводу, что в новом шифровальщике осталось не так уж много от оригинального Petya.

Новый вредонос определенно был построен на основе исходных кодов того самого «Пети», однако новая версия малвари настолько отличается от оригинала, что многие сочли логичным присвоить ей новое название.

При этом специалисты расходятся во мнениях относительно предназначения и авторства нового шифровальщика. Так, специалист Malwarebytes пишет, что новый шифровальщик, скорее всего, был создан теми же людьми, которые написали вымогателей Petya, Mischa и GoldenEye. Просто это новая ступень их «эволюции».

ИБ-специалист, известный под псевдонимом The Grugq, напротив полагает, что новая вариация Petya – это не обычный вымогатель, а «детище» правительственных хакеров.

«Несмотря на значительное количество одинакового кода, оригинальный Petya был криминальным предприятием для заработка денег. Эта [новая версия] определенно создана не с целью заработать денег. Она создана, чтобы быстро распространяться и причинять ущерб, и действует под правдоподобным прикрытием, как вымогатель», — пишет The Grugq.

В чем обвиняют компанию M.E.Doc?

Еще вчера, в первый день атак, стало известно, что в первую очередь от Petya пострадали Россия и Украина. Так, шифровальщик заразил компьютерные системы кабинета министров и сайта правительства Украины, сотовых операторов «Киевстар», Vodafone и lifecell, аэропорт Борисполь, метрополитен в Киеве, МВД Украины, целый ряд банков и даже компьютеры Чернобыльской атомной электростанции. Согласно данным Государственного агентства по управлению зоной отчуждения, радиационный мониторинг в итоге перевели в ручной режим. Также известно о заражениях компьютеров «Роснефти», «Башнефти», «Татнефти», Магнитогорского металлургического комбината, Mondelēz International, TESA, Nivea, Mars и так далее.

Current situation of Petrwrap/wowsmith123456 ransomware — percentage of infections by country. pic.twitter.com/Q42WPlBlja

McAfee’s Petya map shows more infections in USA than in Ukraine. Then again, they have much better visibility there. Via @ChristiaanBeek. pic.twitter.com/heoYU5qHb5

Как можно видеть на иллюстрациях выше, среди пострадавших стран Украина еще вчера лидировала с большим отрывом.

Еще 27 июня 2017 года украинская киберполиция сообщила, что по предварительным данным шифровальщик распространился на территории Украины так быстро «благодаря» программному обеспечению компании M.E.Doc. Аналогичные предположения высказывали и ИБ-специалисты, в том числе эксперты Cisco Talos и Microsoft.

Так, киберполиция сообщала, что последнее обновление, 22 июня распространявшееся с серверов компании (upd.me-doc.com.ua), было заражено вымогателем Petya.

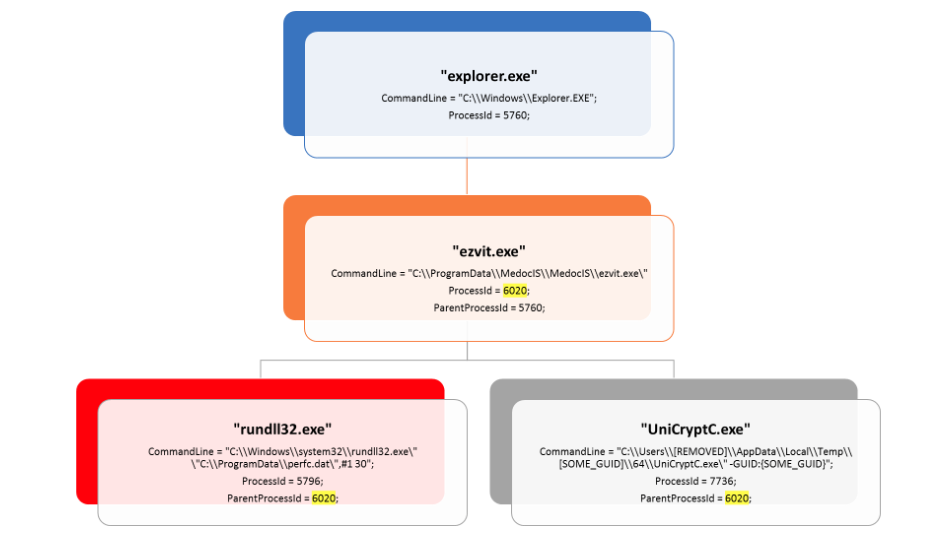

Специалисты Microsoft, в свою очередь, пишут, что 27 июня они заметили, что процесс обновления M.E.Doc (EzVit.exe) начал выполнять вредоносные команды, приводившие к установке Petya (см. иллюстрацию ниже).

Also, Microsoft says they have evidence that «a few active infections» of Petya initially started from the legitimate MEDoc updater process.

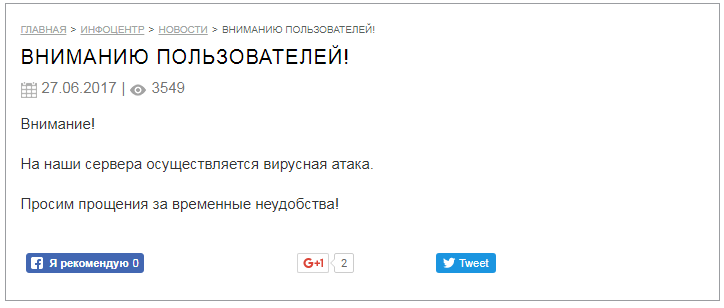

Вечером 27 июня представители M.E.Doc опубликовали на своей странице в Facebook официальное сообщение, в котором опровергают свою причастность к распространению Petya.

«Обсуждение источников возникновения и распространения кибератаки активно проводится пользователями в соцсетях, форумах и других информационных ресурсах, в формулировках которых одной из причин указывается установка обновлений программы M.E.Doc.

Команда разработки M.E.Doc опровергает данную информацию и заявляет, что подобные выводы – однозначно ошибочные, ведь разработчик M.E.Doc, как ответственный поставщик программного продукта, следит за безопасностью и чистотой собственного кода. Для этого были заключены договора с крупными антивирусными компаниями для предоставления исполняемых бинарных файлов на анализ и подтверждение их безопасности. Также, перед выпуском каждого обновления M.E.Doc передает в антивирусные компании свои файлы для анализа», — пишут разработчики.

Сообщается, что обновление от 22.06.2017 было проверено на наличие каких-либо вирусов, и «ни одного факта обращения пользователей с заражением вирусом его ПК или сервера за это время зафиксировано не было».

У Petya нет «рубильника», но уже найдена «вакцина»

Напомню, что в мае 2017 года распространение WannaCry удалось сдержать благодаря усилиям одного независимого ИБ-специалиста. Тогда британский исследователь MalwareTech обнаружил в коде малвари своеобразный «аварийный рубильник»: перед началом работы вымогатель обращался к домену iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com, проверяя, существует ли он. Если домен не зарегистрирован, малварь начинала шифровать файлы. Однако если домен существует, вымогатель останавливал процесс заражения. Исследователь поспешил зарегистрировать этот домен, чем резко затормозил распространения WannaCry.

К сожалению, подобных особенностей в коде Petya пока обнаружено не было, однако хорошие новости у ИБ-специалистов все же есть. Исследователь Cybereason Амит Серпер (Amit Serper) создал своего рода «вакцину» от Petya. Он обнаружил, что превентивно защитить свои данные можно создав на жестком диске файл с определенным именем.

Дело в том, что перед началом процесса шифрования вымогатель проверяет наличие файла perfc по адресу C:\Windows. Если файл уже существует, Petya прекращает работу и не шифрует данные. Выводы Серпера уже подтвердили специалисты PT Security, TrustedSec, Emsisoft и других крупных компаний.

98% sure that the name is is perfc.dll Create a file in c:windows called perfc with no extension and #petya #Nopetya won’t run! SHARE!! https://t.co/0l14uwb0p9

Таким образом, чтобы «вакцинировать» свое устройство от атак данной версии Petya, стоит не только установить критическое обновление MS17-010, закрывающее уязвимости, которые эксплуатируются для распространения шифровальщика, но и создать в директории C:\Windows файл perfc (без расширения) и сделать его доступным только для чтения (read-only). Нужно понимать, что злоумышленники легко могут изменить поведение малвари, после чего файл perfc может более не работать как «прививка» от заражения.

Кроме того, специалисты советуют на всякий случай отключить WMIC и SMBv1.

Источник