Руководство администратора

АННОТАЦИЯ

Настоящий документ является руководством по управлению механизмами защиты программно-аппаратного комплекса защиты информации от НСД «Аккорд-Win64» и предназначен для конкретизации задач и функций должностных лиц организации (предприятия, фирмы), планирующих и организующих защиту информации в системах и средствах информатизации на базе СВТ с применением комплекса.

В документе приведены основные функции администратора безопасности информации, порядок установки прав доступа пользователей к информационным ресурсам, организации контроля работы СВТ с внедренными средствами защиты и другие сведения необходимые для управления защитными механизмами комплекса.

Для лучшего понимания и использования защитных механизмов комплекса рекомендуется предварительно ознакомиться с комплектом эксплуатационной документации на комплекс, а также принять необходимые защитные организационные меры, рекомендуемые в документации.

Применение защитных мер комплекса должно дополняться общими мерами предосторожности и физической безопасности СВТ.

СОДЕРЖАНИЕ

1. Содержание работы Администратора безопасности информации по применению комплекса

1.1. Планирование применения комплекса

1.2. Установка и настройка комплекса

1.3. Эксплуатация комплекса

1.4. Снятие защиты

2. Основные механизмы реализации защитных функций комплекса

2.1. Требование идентификации и аутентификации

2.2. Требование гарантии проектирования

2.3. Требование реализации дискреционного механизма разграничения доступа

2.4. Требование по реализации мандатного принципа контроля доступа

2.5. Требование управления потоками информации

2.6. Требование регистрации событий

2.7. Требование целостности комплекса средств защиты (КСЗ)

2.8. Требование очистки памяти

3. Некоторые особенности действия атрибутов и подготовки ПРД

4. Примеры ПРД для типовых ситуаций разграничения доступа

4.1. Пример 1. Субъекту разрешено работать в каталоге C:\DOC

4.2. Пример 2. Пользователю на диске будут видны и доступны только явно описанные каталоги.

4.3. Пример 3. Разрешено работать только с файлами и только в выделенном каталоге.

4.4. Пример 4. Применение атрибутов наследования.

4.5. Пример 5. То же, но пользователю нельзя удалять файлы.

4.6. Пример 6. У пользователя полный доступ к директории на диске D

4.7. Пример 7. Конфиденциальное делопроизводство

4.8. Пример 8. То же, что и 7, но разрешен доступ только к корню диска A

4.9. Пример 9. То же, но пользователь может читать все файлы, размещенные на A

4.10. Пример 10. Установка атрибутов файлов

4.11. Пример 11. Установка атрибутов для выделенных программ

4.12. Пример 12. Запрет доступа к файлам

4.13. Пример 13. Анализ ресурсов

4.14. Пример 14. Использование атрибута «O»

4.15. Пример 15. Описание сетевого ресурса

4.16. Пример 16. Создание изолированной программной среды (ИПС) в ОС Windows

4.17. Пример 17. Регистрация вывода документа на печатающее устройство

5. Автоматизация выполнения функций Администартора безопасности информации в АС, защищенной ПАК СЗИ от НСД «Аккорд-Win64»

6. Правовые аспекты применения комплекса

Приложение 1. Рекомендации по организации службы информационной безопасности

Приложение 2. Операции, фиксируемые подсистемой регистрации комплекса

Приложение 3. Перечень нормативных документов, используемых при организации защиты информации

Приложение 4. Список файлов ОС Windows ХР x64, рекомендуемых для контроля целостности при установке комплекса СЗИ НСД «АККОРД — Win64»

Приложение 5. Список файлов ОС Windows 7 x64, рекомендуемых для контроля целостности при установке комплекса СЗИ НСД «АККОРД — Win64»

Источник

СПО Аккорд-Win64 К

Регистрационный номер в реестре отечественного ПО: 2130

На сегодняшний день многие организации используют программно-аппаратные комплексы средств защиты информации (ПАК СЗИ) Аккорд-Win32 и Аккорд-Win64, разработанные ОКБ САПР. С их помощью можно реализовать следующие основные функции безопасности:

- доверенная загрузка компьютера;

- идентификация/аутентификация пользователя;

- контроль целостности системной области диска, системных файлов, программ и данных;

- разграничение доступа пользователей к ресурсам компьютера;

- ведение протокола регистрируемых событий.

Однако для некоторых систем доверенная загрузка компьютера не является необходимой для реализации. К таким относятся:

- системы, для которых необходима защита информационных ресурсов от несанкционированного доступа, а целостность критичных файлов операционной системы (ОС) уже достоверно подтверждена до загрузки ОС (например, с помощью СЗИ НСД «Инаф») или обеспечена технологически;

- системы, в которых для удовлетворения требований по безопасности не требуется обеспечение доверенной загрузки средств вычислительной техники. Это государственные информационные системы, в которых обрабатывается информация минимального уровня значимости, или государственные информационные системы регионального или объектового масштаба, в которых обрабатывается информация низкого уровня значимости (в соответствии с приказом ФСТЭК № 17), а также информационные системы персональных данных 3 и 4 уровня защищенности (в соответствии с приказом ФСТЭК № 21).

В таких случаях при применении Аккорд-Win32 набор функций защиты будет избыточным. Поэтому компанией ОКБ САПР было разработано СЗИ, реализующее все функции Аккорд-Win32/ Аккорд-Win64, кроме функции доверенной загрузки, не требуемой для указанных систем — Аккорд-Win64 K.

Аккорд-Win64 K включает в себя СПО для 32-х и 64-х разрядных ОС, установку того или другого пользователь выбирает при начале инсталляции. СПО предназначено для разграничения доступа к рабочим станциям, терминалам, терминальным серверам и поддерживает работу со средствами идентификации пользователя.

Предусмотрена идентификация/аутентификация пользователя с помощью ТМ-идентификаторов DS 199x, устройств ШИПКА или смарт-карт.

СПО работает на рабочих станциях и терминальных серверах, функционирующих под управлением 32-х и 64-х разрядных ОС семейства Windows.

Возможности

- Защита от несанкционированного доступа;

- Идентификация/аутентификация пользователей для входа в ОС;

- Статический и динамический контроль целостности данных, их защита от несанкционированных модификаций;

- Создание индивидуальной для каждого пользователя изолированной программной среды;

- Запрет запуска неразрешенных программ;

- Разграничение доступа пользователей к массивам данных и программам с помощью дискреционного контроля доступа;

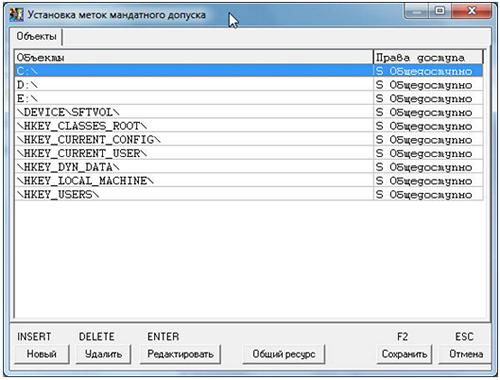

- Разграничение доступа пользователей и процессов к массивам данных с помощью мандатного контроля доступа;

- Автоматическое ведение протокола регистрируемых событий;

- Управление терминальными сессиями;

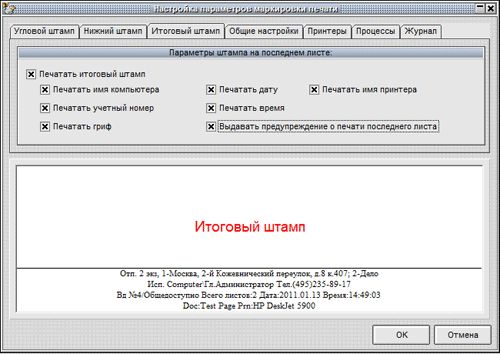

- Контроль печати на принтерах, подключенных как к терминальным серверам, так и к пользовательским терминалам.

- Контроль доступа к USB-устройствам.

Основные характеристики

СПО Аккорд-Win64 K:

- позволяет установить временной интервал, в который загрузка СВТ запрещена;

- позволяет контролировать целостность системной области диска, системных файлов, программ и данных;

- имеет собственную систему разграничения доступа;

- поддерживает управление потоками информации;

- поддерживает механизм блокировки экрана после некоторого установленного времени неактивности, который дополнен функцией идентификации пользователя при разблокировании СВТ;

- позволяет контролировать печать из любого прикладного программного обеспечения и маркировать выводимые на печать документы (в качестве маркера может выступать гриф секретности документа, имя пользователя, имя принтера, имя документа и другая служебная информация).

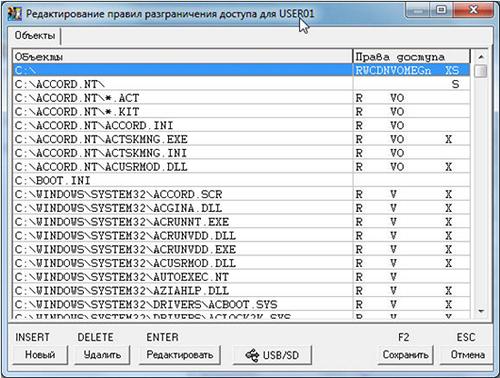

Программное обеспечение комплекса позволяет администратору безопасности информации реализовать правила разграничения доступа на основе набора атрибутов:

Операции с файлами

R — разрешение на открытие файлов только для чтения

W — разрешение на открытие файлов для записи

C — разрешение на создание файлов на диске

D — разрешение на удаление файлов

N — разрешение на переименование файлов

V — видимость файлов

O — эмуляция разрешения на запись информации в открытый файл

Операции с каталогами

M — создание каталогов на диске

E — удаление каталогов на диске

G — разрешение перехода в этот каталог

n — переименование подкаталогов

S — наследование прав на все вложенные подкаталоги

1 — наследование прав на 1 уровень вложенности

0 — запрет наследования прав на все вложенные подкаталоги

X — разрешение на запуск программ

r — регистрация в журнале операций чтения при обращении к объекту

w — регистрация в журнале операций записи при обращении к объекту

меток доступа, которые могут быть поименованы как уровни секретности либо другим, более удобным образом (количество меток допуска может достигать шестнадцати);

- перечень файлов, целостность которых должна контролироваться системой, и опции контроля;

- запуск стартовой задачи (для функционально замкнутых систем);

- наличие, либо отсутствие привилегий супервизора;

- детальность журнала доступа;

- назначение/изменение пароля для аутентификации;

- временные ограничения — время по дням недели (с дискретностью 30 мин), в которое разрешено начало работ для данного субъекта;

- параметры управления экраном — гашение экрана через заранее определенный интервал времени (в случае, если в течение указанного интервала действия оператором не выполнялись), подача соответствующих звуковых и визуальных сигналов.

Возможно использование вместо пароля (или одновременно с паролем) биометрической аутентификации пользователя.

Сравнение с ПАК СЗИ Аккорд-Win32 и Аккорд-Win64

Для реализации функций защиты (в первую очередь доверенной загрузки) Аккорд-Win32 и Аккорд-Win64 используют контроллер. Отсутствие контроллера в составе Аккорд-Win64 K обуславливает некоторые различия в реализации функций. Различия рассмотрены в таблице ниже.

Различие

Аккорд-Win32/Аккорд-Win64

Аккорд-Win64 K

Способ реализации процедур контроля целостности

Место процедур контроля целостности в поэтапной загрузке компьютера

Выполняется до и после загрузки ОС

Выполняется после загрузки ОС

Место процедур идентификации/аутентификации в поэтапной загрузке компьютера

Выполняется до загрузки ОС

Выполняется при загрузке ОС

Хранение эталонных значений контрольных сумм

В энергонезависимой памяти контроллера

На жестком диске компьютера

Хранение идентификационной информации пользователей

В энергонезависимой памяти контроллера

На жестком диске компьютера

Класс защиты

до 1Б включительно

Галерея скриншотов:

|  |

|  |

|

Документация:

СПО Аккорд-Win64 К

| Название документа и аннотация | Скачать |

|---|---|

| Руководство по установке Аккорд-Win64 K | |

| Подсистема регистрации. Программа работы с журналами регистрации LOGVIEW | |

| Руководство оператора (пользователя) | |

| Установка правил разграничения доступа программа ACED32 | |

| Руководство администратора | |

| Описание применения |

Информацию о стоимости СПО Аккорд-Win64 К можно запросить по адресу zakaz@okbsapr.ru

О том, какие меры защиты информации из Приказов ФСТЭК России № 17, 21 и 31 можно выполнить, применяя СПО Аккорд-Win64 К, смотрите здесь.

Источник

ПАК Аккорд-Win32(TSE) и ПАК Аккорд-Win64(TSE)

Регистрационный номер в реестре отечественного ПО: 2024 и 2028

Программно-аппаратные комплексы средств защиты информации (ПАК СЗИ) Аккорд-Win32 и Аккорд-Win64 предназначены для разграничения доступа пользователей к рабочим станциям, терминалам и терминальным серверам под управлением ОС семейства Windows – 32-х и 64-х разрядных соответственно.

Возможности:

- Защита от несанкционированного доступа к ПЭВМ;

- Идентификация/ аутентификация пользователей до загрузки операционной системы с последующей передачей результатов успешной идентификации/аутентификации в операционную систему;

- Аппаратный контроль целостности системных файлов и критичных разделов реестра;

- Доверенная загрузка ОС;

- Контроль целостности программ и данных, их защита от несанкционированных модификаций;

- Создание индивидуальной для каждого пользователя изолированной рабочей программной среды;

- Запрет запуска неразрешенных программ;

- Разграничение доступа пользователей к массивам данных и программам с помощью дискреционного контроля доступа;

- Разграничение доступа пользователей и процессов к массивам данных с помощью мандатного контроля доступа;

- Автоматическое ведение протокола регистрируемых событий в энергонезависимой памяти аппаратной части комплекса;

- Усиленная аутентификация терминальных станций с помощью контроллера Аккорд или ПСКЗИ ШИПКА;

- Идентификация/аутентификация пользователей, подключающихся к терминальному серверу (с использованием ТМ-идентификатора или ПСКЗИ ШИПКА);

- Опциональная автоматическая идентификация в системе Windows NT+ и на терминальном сервере пользователей, аутентифицированных защитными механизмами контроллера АМДЗ (при таком подходе, избегая повторной идентификации пользователей, можно гарантировать, что ОС будет загружена под именем того же пользователя, который был аутентифицирован в контроллере АМДЗ, и к терминальному серверу подключится тот же самый пользователь);

- Управление терминальными сессиями;

- Контроль печати на принтерах, подключенных как к терминальным серверам, так и к пользовательским терминалам, который позволяет протоколировать вывод документов на печать и маркировать эти документы (в качестве маркера может выступать гриф секретности документа, имя пользователя, имя принтера, имя документа и другая служебная информация).

- Контроль доступа к USB устройствам

Основные характеристики:

Собственная система разграничения доступа (мандатный и дискреционный методы контроля) — действия, разрешенные прикладным ПО, но запрещенные АККОРДОМ — будут запрещены пользователю.

Комплексная защита терминальной сессии обеспечивается тогда и только тогда, когда пользователь может работать только с защищенного терминала и только с защищенным терминальным сервером. Для этого в момент создания терминальной сессии со стороны терминального сервера необходимо аутентифицировать не только пользователя, но и терминал, а со стороны терминала необходимо убедиться в том, что терминальный сервер действительно тот, с которым должен работать пользователь. Это возможно только при наличии активных СЗИ и на терминале, и на сервере. Таким образом, для защиты терминальной сессии необходимо установить комплекс не только на терминальный сервер, но и на терминалы. (Более подробно об этом можно узнать на сайте здесь)

Возможность использовать уже установленную связь (на протоколах RDP и ICA) между сервером и терминалом, а не устанавливать новую.

В течение всего сеанса работы пользователя ведется подробный журнал событий, в котором фиксируются все действия пользователя на терминальном сервере.

Программное обеспечение комплекса позволяет администратору безопасности информации описать любую не противоречивую политику безопасности на основе наиболее полного набора атрибутов:

меток доступа, которые могут быть поименованы как уровни секретности либо другим, более удобным образом (количество меток допуска может достигать шестнадцати);

- перечень файлов, целостность которых должна контролироваться системой и опции контроля;

- запуск стартовой задачи (для функционально замкнутых систем);

- наличие, либо отсутствие привилегий супервизора;

- детальность журнала доступа;

- назначение/изменение пароля для аутентификации;

- временные ограничения — время по дням недели (с дискретностью 30 мин), в которое разрешено начало работ для данного субъекта;

- параметры управления экраном — гашение экрана через заранее определенный интервал времени (в случае, если в течение указанного интервала действия оператором не выполнялись), подача соответствующих звуковых и визуальных сигналов.

Возможно использование вместо пароля (или одновременно с паролем) биометрической аутентификации пользователя.

Сильной стороной продукта является возможность контроля печати, как на сетевых принтерах, так и на локальных, с протоколированием вывода документов на печать и их маркировки. Данные настройки работают при печати документов из любого прикладного программного обеспечения, предусматривающего возможность вывода документа на печать (не только Microsoft Office). В качестве маркера может выступать, например, гриф секретности документа, имя пользователя, имя принтера, имя документа и другая служебная информация.

В качестве аппаратной базы комплекса может использоваться любой из контроллеров Аккорд в составе Аккорд-АМДЗ, также поддерживаются аппаратные идентификаторы пользователей, перечень которых постоянно расширяется, поэтому его целесообразно уточнять при заказе. Заказываются персональные идентификаторы отдельно.

Источник