- Система защиты информации серии «Аккорд»

- Аккорд-АМДЗ

- Возможности

- Основные характеристики

- Защита от несанкционированного доступа к ПК

- Резидентный компонент безопасности – это встроенный в вычислительную систему объект, способный контролировать целостность среды путем сравнения ее параметров с эталонными.

- Планшет СКЗИ ready «ПКЗ 2020»

- Для VMware («Аккорд-В.» и «Сегмент-В.»)

- ПАК СЗИ НСД Аккорд-X

- Возможности:

- Основные характеристики:

- Дискреционные ПРД для объектов

- Дискреционные ПРД для контейнеров

- Дополнительные материалы:

- Библиотека:

- Презентации:

- Галерея скриншотов:

- Документация:

- Информацию о стоимости ПАК СЗИ НСД Аккорд-X можно запросить по адресу zakaz@okbsapr.ru

Система защиты информации серии «Аккорд»

СЗИ от НСД «Аккорд» это программно-аппаратный комплекс для ПЭВМ, разработаный в следующих модификациях:

- “Аккорд-АМДЗ» — программно-аппаратный модуль доверенной загрузки

- «Аккорд-СБ» — процессор безопасности (многофункциональное программируемое устройство)

- «Аккорд-1.95», «Аккорд-NT» — программно-аппаратный комплексы СЗИ от НСД с применением персональных идентификаторов пользователей

Возможности данных СЗИ позволяют проводить идентификацию и аутентификацию пользователей, регистрацию действий (электронные журналы), осуществлять контроль целостности файлов общего пользования или прикладного ПО и данных, обеспечивает режим доверенной загрузки в таких ОС, как:

- MS DOS

- Windows 9х

- Windows Millenium

- Windows NT

- Windows 2000

- OS/2

- UNIX

- LINUX

- а также ОС, использующие FAT 12, FAT 16, FAT 32, NTFS, HPFS, FreeBSD, Linux EXT2FS при многопользовательском режиме эксплуатации

Технические характеристики СЗИ от НСД серии «Аккорд-АМДЗ».

СЗИ от НСД «Аккорд- АМДЗ» на базе «Аккорд-4.5», «Аккорд-5» и «Аккорд-РС104» поддерживают режим доверенной загрузки для следующих операционных систем:

- MS DOS

- Windows 9х

- Windows Millenium

- Windows NT

- Windows 2000

- OS/2

- UNIX

Поддерживается работа с файловыми системами FAT 12, FAT 16, FAT 32, NTFS, HPFS, FreeBSD, Linux EXT2FS.

Регистрация пользователей производится до 32 записей (до 1024 записей на базе «Аккорд-РС104»).

СЗИ от НСД «Аккорд- АМДЗ» на базе «Аккорд-4.5» и «Аккорд-5» имеют сертификаты Гостехкомиссии России №246/3 10 июля 2001г. и №246/1 26 октября 2000 г. соответственно. Так же имеется в наличии сертификата Госстандарта России по требованиям безопасности № 4680187 РОСС RU.ME 06.В0130229 сентября 2001 г. и № 4680188 РОСС RU.ME 06.В0130329 сентября 2001 г. соответственно. Имеется санитарно-эпидемологическое заключение на соответствие санитарным правилам и нормам № 50.РВ.01.401.П.006113.08.01 30 августа 2001 г. и № 50.РВ.01.401.П.006112.08.01 30 августа 2001 г. соответственно.

Для дентификации пользователей используется ключ Touch memory DS199x.

Характеристики СЗИ от НСД «Аккорд-СБ».

«Аккорд-СБ”- процессор безопасности (многофункциональное программируемое устройство) предназначенный для защиты информации в вычислительных системах. Данный процессор реализован на базе PCI-контроллера «Аккорд-СБ/2». Программное обеспечение «Аккорд-СБ» состоит из загрузчика (настраивает параметры, загружает в ОЗУ монитор и ОС), монитора (инициализирует ресурсы, запускает ОС, позволяет работать с ресурсами платы в многозадачном режиме), операционной системы реального времени, криптодрайвера (поддержка криптоускорителя, а так же обеспечение взаимодействия монитора с платой криптоускорителя; код драйвера находиться в энергонезависимой памяти и активизируется монитором) и прикладных библиотек (набор процедур для программирования процессора безопасности «Аккорд-СБ/2»).

Комплексы «Аккорд – 1.95», «Аккорд – NT» включают в себя такие подсистемы, как:

- Подсистему управления доступом

- Подсистему регистрации и учета

- Подсистему контроля целостности

- Подсистему централизованного управления настройками

Администратор безопасности определяет для каждого пользователя перечень файлов, наличие или отсутствие привилегий супервизора, детальность журнала регистрации событий, назначение/изменение пароля аутентификации, временные ограничения работ для данного субъекта, параметры гашение экрана через определенный интервал времени, подачу звуковых и визуальных сигналов.

Источник

Аккорд-АМДЗ

Регистрационный номер в реестре отечественного ПО: 2026

Возможности

СЗИ НСД «Аккорд-АМДЗ» представляет собой аппаратный модуль доверенной загрузки (АМДЗ) для IBM-совместимых ПК — серверов и рабочих станций локальной сети, обеспечивающий защиту устройств и информационных ресурсов от несанкционированного доступа.

«Доверенная загрузка» — это загрузка различных операционных систем только с заранее определенных постоянных носителей (например, только с жесткого диска) после успешного завершения специальных процедур: проверки целостности технических и программных средств ПК (с использованием механизма пошагового контроля целостности) и идентификации/аутентификации пользователя.

Основные характеристики

Комплекс начинает работу сразу после выполнения кода системного BIOS компьютера — до загрузки операционной системы. Контроллеры семейства «Аккорд-АМДЗ» обеспечивают доверенную загрузку ОС, поддерживающих наиболее распространенные файловые системы, включая: FAT12, FAT16, FAT32, NTFS, HPFS, Ext2, Ext3, Ext4, ReiserFS, FreeBSD UFS/UFS2, Solaris UFS, QNX4, MINIX. Это, в частности, ОС семейств MS DOS, Windows, QNX, OS/2, UNIX, LINUX, BSD и др.

«Аккорд-АМДЗ», как правило, применяется в следующей конфигурации:

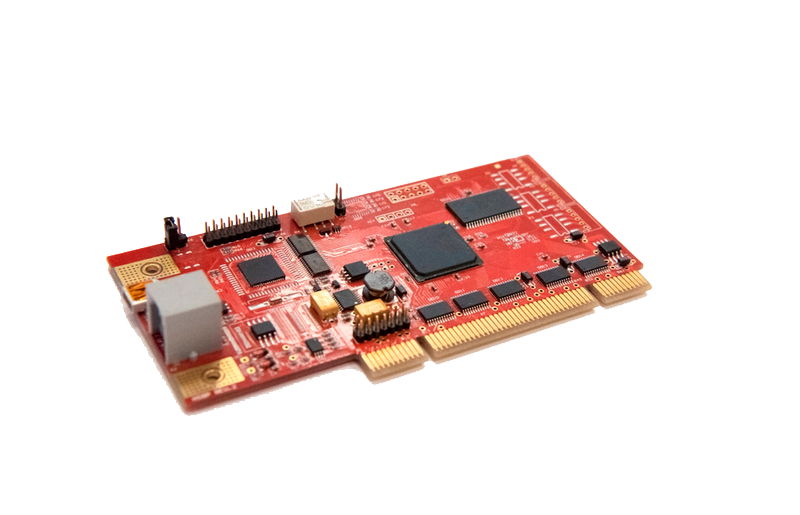

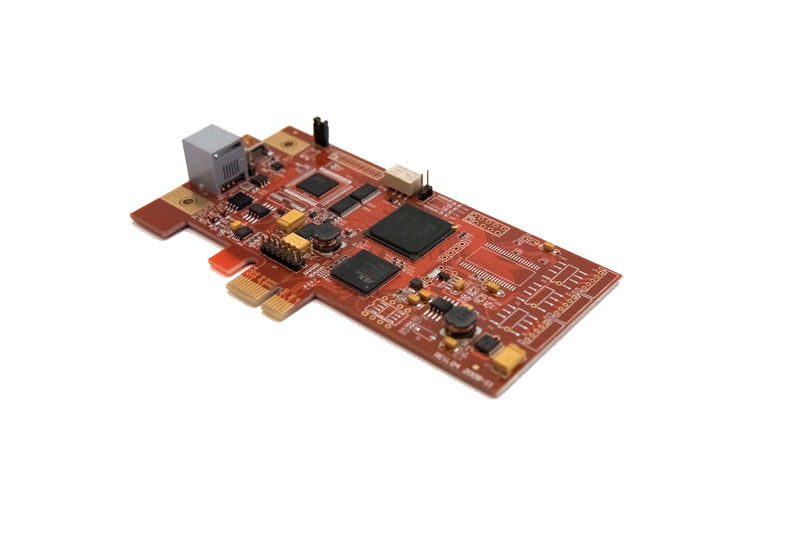

- контроллер («Аккорд-АМДЗ») — представляет собой карту расширения (expansion card), устанавливаемую в свободный слот материнской платы СВТ (РС). Контроллер является универсальным, не требует замены при смене используемого типа операционной системы (ОС);

- съемник информации с контактным устройством, обеспечивающий интерфейс между контроллером комплекса и персональным идентификатором пользователя;

- персональный идентификатор пользователя— специальное устройство, содержащее уникальный признак пользователя, с которым зарегистрированный пользователь входит в систему и который используется системой для определения его прав, а также для регистрации факта доступа и характера выполняемых им работ или предоставляемых ему услуг.

Количество и тип идентификаторов, модификация контроллера и съемника оговариваются при поставке комплекса. Персональные идентификаторы и съемники информации заказываются отдельно.

«Аккорд-АМДЗ» может быть реализован на различных контроллерах, предназначенных для работы с разными шинными интерфейсами СВТ. При этом его базовая функциональность всегда остается одинаковой (вне зависимости от типа контроллера) и соответствует заявленной и отраженной в конструкторской и эксплуатационной документации.

Для того чтобы выбрать нужный Вам вариант, в первую очередь определите, свободный слот с каким шинным интерфейсом есть у того СВТ, в которое Вы планируете установить «Аккорд-АМДЗ».

- PCI или PCI–X — контроллеры Аккорд-5МХ или Аккорд-5.5

- PCI-express — контроллеры Аккорд-5.5.е, Аккорд-5.5.e new (Аккорд-LE) или Аккорд-GX

- Mini PCI-express — Аккорд-GXM

- Mini PCI-express half card — контроллер Аккорд-GXMH

- M.2 с ключами A и/или E (интерфейс PCI-express) — «Аккорд-M.2»

Контроллер «Аккорд-5.5 PCI-Express (Аккорд-5.5e)»

Источник

Защита от несанкционированного доступа к ПК

Защита от несанкционированного доступа к ПК – это одна из тех задач защиты информации, которая кажется всем понятной и очевидной, почти как антивирусная защита. И эта очевидность практически столь же мнимая, поскольку до сих пор еще жив миф о возможности программной защиты от НСД.

Каждый день, выходя из дома, мы, даже не задумываясь, запираем дверь, так как накопленный за многие годы опыт однозначен – это полезно для сохранения в неприкосновенности принадлежащих нам вещей. Конечно, дверь, замок и ключ не решают проблему воровства полностью, но ни у кого не возникает сомнения, что дверь все же должна быть, и чтобы вор в нее не влез – необходимо ее не носить с собой, а запирать по месту установки. Заметим еще раз – вещи, находящиеся в квартире, будут в большей безопасности, если квартиру защищать.

Аналогия верна и для компьютера. Программы и данные, составляющие информационные ресурсы, легче сохранить, если компьютер будет защищен.

Конечно, запертая дверь не гарантирует, что вещи не украдут. Защита компьютера тоже не гарантия от нарушения целостности программ, но это абсолютно необходимый рубеж защиты. Вещи из квартиры точно украдут, если дверь оставить нараспашку. Без защиты компьютера невозможно обеспечить защиту программ.

Но даже если ваши вещи будут находиться внутри защищенной квартиры, вовсе не обязательно они сохранятся в первозданном виде. Если Вы в этом не уверены – попробуйте, не выходя из квартиры, вместе с рубашкой простирать паспорт.

Похожая ситуация и в виртуальном мире – в процессе исполнения одна программа вполне может изменить состояние данных другой программы и даже код другой программы – так, собственно, и ведут себя вирусы, да и не только они.

Чтобы убедиться в неизменности аппаратной и программной среды компьютера, необходимо провести контрольные процедуры. Однако очевидно, что если контрольные процедуры производятся измененным в свою очередь компонентом, то в них нет никакого смысла.

Именно поэтому контролировать неизменность среды нельзя программными средствами – так как программа может быть изменена. Для того чтобы убедиться, что она не была изменена – ее нужно сначала проверить. Если ее мы проверяем другой программой, то сначала нужно проверить ту программу, которой мы проверяем первую… и так далее. Мы попадаем в зону действия известного парадокса «кто будет сторожить сторожей?». В защите информации попытки контролировать целостность среды программными средствами носят название «синдром Мюнхгаузена», поскольку они аналогичны попыткам вытащить себя самого из болота за волосы.

Продолжая эту аналогию, легко прийти к правильным выводам: вытащить себя из болота за волосы – нельзя, потому что нет точки опоры. А вот если тянуть за ветку дерева, растущего на кочке – то можно, потому что у дерева есть точка опоры.

Что может означать «точка опоры» применительно к компьютерной системе фон-неймановского типа (а абсолютное большинство современных настольных компьютеров имеют именно такую архитектуру), не различающей команды и данные, системе, в которой одним из основных действий является «запись», то есть системе принципиально модифицируемой?

«Точка опоры» может означать только одно: контролирующие процедуры должны быть вынесены из этой модифицируемой среды в среду немодифицируемую и легко проверяемую, то есть простую, небольшую по объему (тогда легко обеспечить ее верифицируемость). Это означает аппаратное устройство, независимое от компьютера, который оно проверяет.

Независимость контролирующего устройства – обязательное требование: если часть процедур или решений об обработке их результатов вынесены в основной (контролируемый) компьютер, то модифицированной системой могут быть навязаны любые результаты контроля. Эффект от применения аппаратуры сведется к нулю.

И наконец, самое главное – независимое аппаратное контролирующее устройство должно стартовать первым, до старта операционной системы (ОС), иначе у модифицированной системы будет возможность отключить контролёра. «Кто первый встал, того и тапки». Стартовать первым должно то, чему мы доверяем.

Такое аппаратное, простое, независимое от компьютера контролирующее устройство, стартующее первым, до загрузки ОС компьютера – называется резидентный компонент безопасности (РКБ).

Резидентный компонент безопасности – это встроенный в вычислительную систему объект, способный контролировать целостность среды путем сравнения ее параметров с эталонными.

Задача РКБ – сделать так, чтобы на этапе прохождения контрольных процедур защищаемый компьютер не был универсальным, или «машиной Тьюринга», а потом, после их успешного завершения, пользователю снова становились доступны все плюсы универсальности.

Ключевые характеристики РКБ:

- это устройство памяти с очень высоким уровнем защищенности (его внутреннее программное обеспечение должно быть немодифицируемым)

- примитивное (иначе обеспечение его собственной защищенности эквивалентно задаче защиты компьютера, который он защищает)

- встроенное в контролируемую систему и стартующее до старта основной ОС (иначе его функционирование будет необязательным)

- независимое от контролируемой системы (функционирующее автономно)

- перестраиваемое (то есть предполагающее функционирование в режиме управления, когда возможно изменение политик (только специальным привилегированным пользователем) и в пользовательском режиме, когда изменение политик невозможно, и осуществляется только контроль их выполнения).

Концепция РКБ реализована во всех решениях, которые описаны в этом разделе. Каждое из них включает в себя аппаратный компонент (базис) и может включать в себя программную надстройку, неразрывно связанную с этим базисом.

Первым, с чего началась практическая реализация парадигмы аппаратной защиты в нашей стране и в мире, стало СЗИ НСД «Аккорд-АМДЗ», положивший начало линейке «Аккорд», которой так или иначе посвящен весь этот раздел.

Планшет СКЗИ ready «ПКЗ 2020»

Для того чтобы на планшете можно было использовать криптографию приличного класса (КС2 и выше), необходимы и особенное СДЗ, и особенный планшет.

Подобрать такую пару самостоятельно — задача.

Источник

Для VMware («Аккорд-В.» и «Сегмент-В.»)

Регистрационный номер СПО «Аккорд-В.» в реестре отечественного ПО: 2031

СПО «Аккорд-В.» – решение для защиты инфраструктур виртуализации, построенных на базе платформы виртуализации VMware vSphere 6.7.

Совокупность решений (СР) «Аккорд-В.» – это комплексное решение, включающее необходимые элементы для реализации требований по защите информации. СР «Аккорд-В.» дополняет продукт СПО «Аккорд-В.» в части обеспечения доверенной загрузки физической среды и разграничения доступа персонала к ресурсам «реального» СВТ и виртуальной машины.

| Название документа и аннотация | Скачать |

|---|---|

| Руководство по установке | |

| Руководство пользователя | |

| Руководство администратора |

О том, какие меры защиты информации из Приказов ФСТЭК России № 17, 21 и 31 можно выполнить, применяя СПО «Аккорд-В.», смотрите здесь.

«Сегмент-В.» – инструмент управления доступом к системе управления инфраструктурой виртуализации VMware.

Источник

ПАК СЗИ НСД Аккорд-X

Регистрационный номер в реестре отечественного ПО: 2027

Программно-аппаратный комплекс средств защиты информации (ПАК СЗИ) Аккорд-X предназначен для разграничения доступа пользователей к рабочим станциям под управлением ОС семейства Linux.

Возможности:

- Защита от несанкционированного доступа к ПЭВМ (включая возможность ограничения разрешенных часов работы каждого пользователя);

- Идентификация/ аутентификация пользователей до загрузки операционной системы с возможностью последующей передачи результатов успешной идентификации/аутентификации в ОС;

- Аппаратный контроль целостности системных файлов;

- Доверенная загрузка ОС;

- Статический и динамический контроль целостности данных, их защита от несанкционированных модификаций;

- Разграничение доступа пользователей, процессов, к массивам данных (объектам) с помощью дискреционного контроля доступа;

- Разграничение доступа пользователей, процессов, к массивам данных (объектам) с помощью мандатного контроля доступа;

- Разграничение доступа пользователей, к определенным процессам.

- Контроль доступа к периферийным устройствам.

- Создание индивидуальной для каждого пользователя изолированной рабочей программной среды;

- Автоматическое ведение протокола регистрируемых событий;

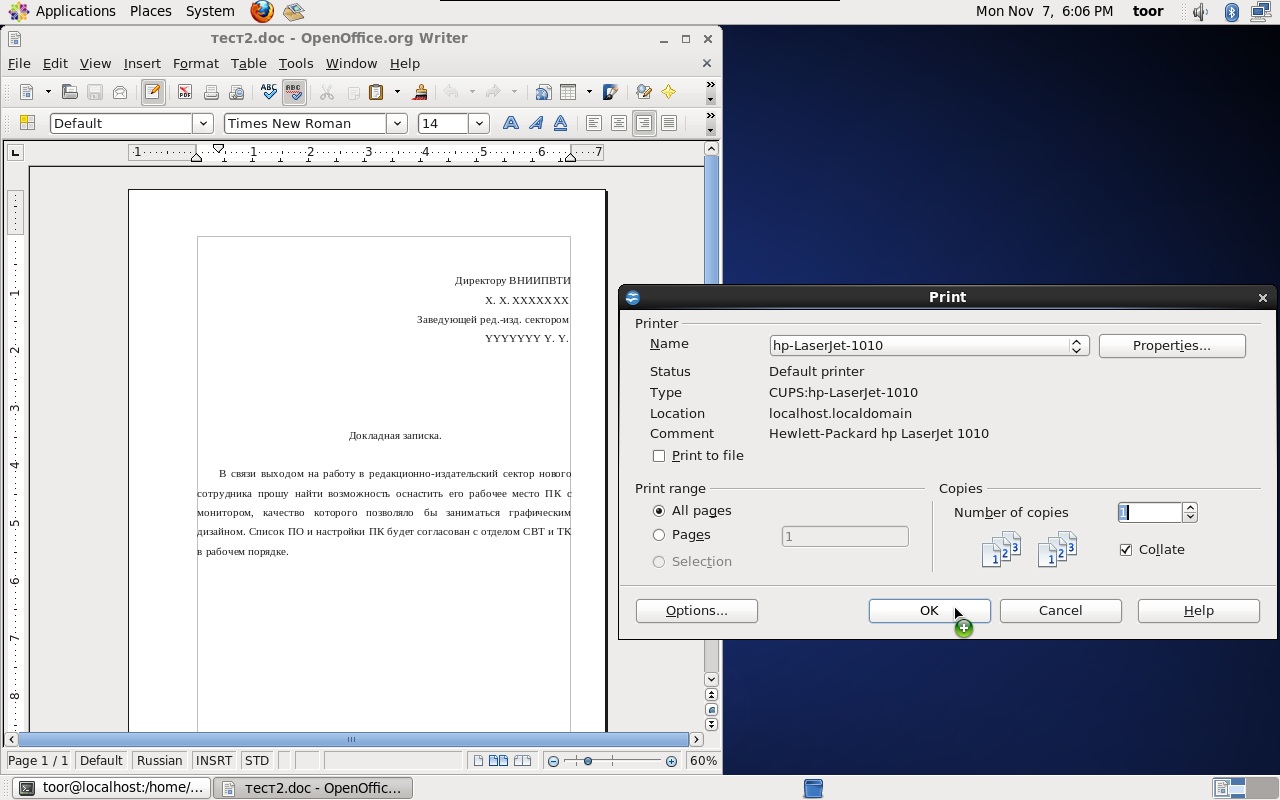

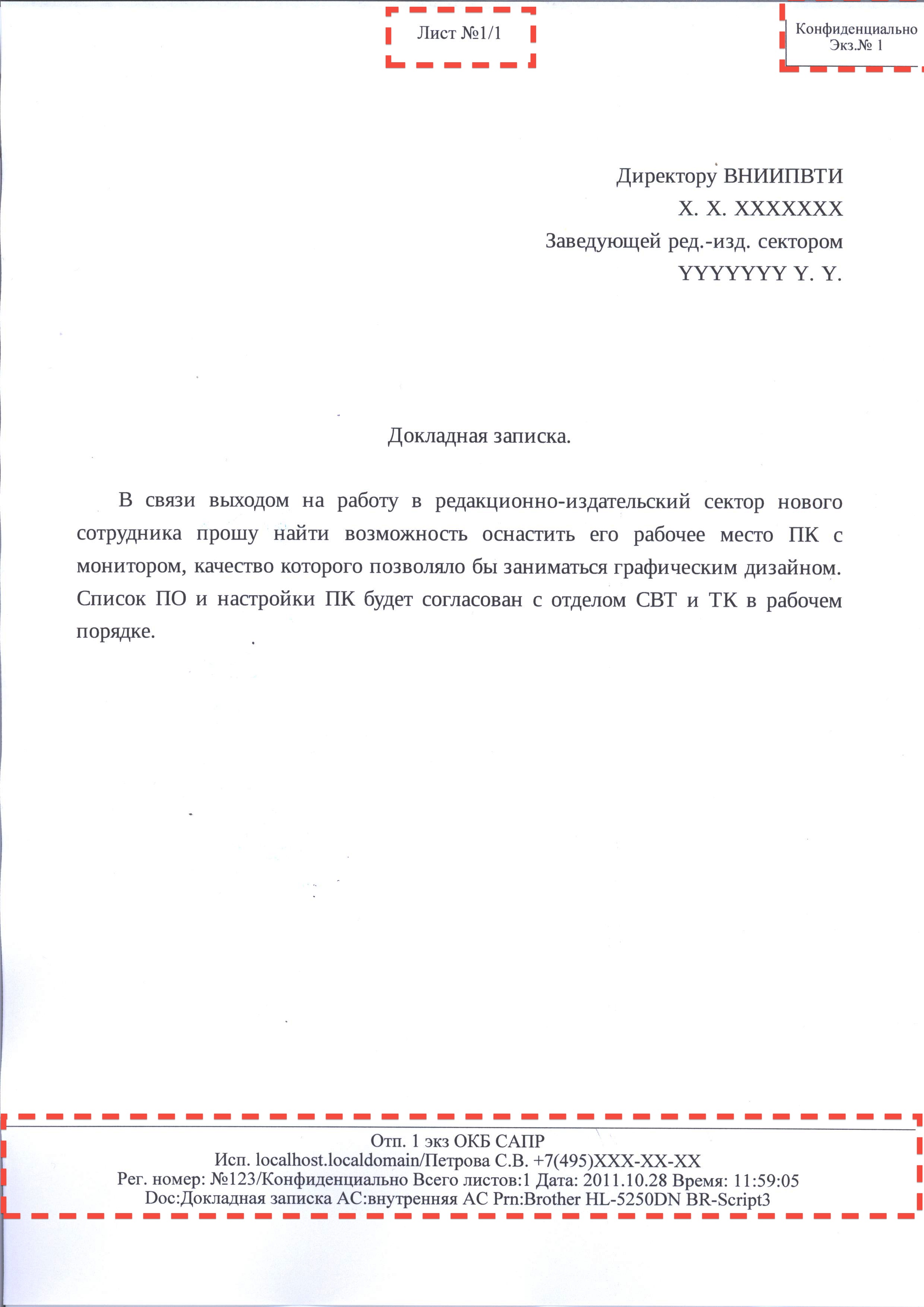

- Контроль печати на локальных и сетевых принтерах, протоколирование вывода данных на печать, маркировка распечатанных данных (в качестве маркера может выступать гриф секретности документа, имя пользователя, имя принтера, имя документа и другая служебная информация).

Основные характеристики:

Наличие собственной системы разграничения доступа (мандатный и дискреционный методы контроля доступа) — действия, разрешенные прикладным ПО, но запрещенные АККОРДОМ — будут запрещены пользователю.

В течение всего сеанса работы пользователя ведется подробный журнал событий, в котором фиксируются все действия пользователя (существует возможность настраивать уровень детальности журнала).

Программное обеспечение комплекса позволяет администратору безопасности информации описать любую не противоречивую политику безопасности на основе наиболее полного набора атрибутов:

Дискреционные ПРД для объектов

R

разрешение на открытие объекта только для чтения

W

разрешение на открытие объекта для записи

X

разрешение на открытие объекта на выполнение

O

подмена атрибута R атрибутами RW на этапе открытия объекта (эмуляция разрешения на запись информации в открытый файл)

C

разрешение на создание объекта

D

разрешение на удаление объекта

N

разрешение на переименование объекта

L

разрешение на создание жесткой ссылки для объекта

l

разрешение на создание симлинка для объекта или контейнера

Дискреционные ПРД для контейнеров

E

G

разрешение перехода в этот каталог

n

S

наследование прав на все вложенные подкаталоги

1

наследование прав на 1 уровень вложенности

0

запрет наследования прав на все вложенные подкаталоги

меток доступа, которые могут быть поименованы как уровни секретности либо другим, более удобным образом (количество меток допуска может достигать шестнадцати);

- перечень объектов и прав доступа к ним для конкретного субъекта;

- перечень объектов и прав доступа к ним для группы субъектов;

- перечень объектов, целостность которых должна контролироваться системой (статический и/или динамический контроль целостности), для конкретного субъекта;

- перечень объектов, целостность которых должна контролироваться системой (статический и/или динамический контроль целостности), для группы субъектов;

- перечень системных возможностей субъекта ();

- перечень системных настроек;

- уровень детальности журнала регистрации событий;

- назначение/изменение пароля для аутентификации;

- назначение/изменение идентификатора (TM, ПСКЗИ ШИПКА)

- временные ограничения — время по дням недели (с дискретностью 30 мин), в которое разрешено начало работ для данного субъекта;

Сильной стороной комплекса является наличие модуля контроля печати, который предоставляет возможность маркировки данных, выводимых на печать на сетевых и локальных принтерах, с протоколированием всех действий пользователя. Модуль контроля печати Аккорд-X отрабатывает при печати документов из любого прикладного программного обеспечения, предусматривающего возможность вывода документа/файлов/данных на печать (не только OpenOffice и прочих текстовых редакторов). Контроль печати осуществляется на уровне подсистемы печати Linux, поэтому данные выводимые на печать из консоли также маркируются в соответствии с настройками подсистемы контроля печати Аккорд-X.

В качестве маркера (штампа) может выступать, например, гриф секретности документа, имя пользователя, имя принтера, имя документа и другая служебная информация.

В качестве аппаратной базы комплекса может использоваться любой из контроллеров Аккорд в составе Аккорд-АМДЗ, также поддерживаются аппаратные идентификаторы пользователей, перечень которых постоянно расширяется, поэтому его целесообразно уточнять при заказе. Заказываются персональные идентификаторы отдельно.

Дополнительные материалы:

Библиотека:

Презентации:

Особенности реализации программно-аппаратных средств защиты информации для работы в ОС Linux (доклад на конференции «Red Hat для государственных учреждений» (Москва, 27 ноября 2007 года))

Галерея скриншотов:

|  |

|  |

Документация:

ПАК СЗИ НСД Аккорд-X

| Название документа и аннотация | Скачать |

|---|---|

| Аккорд-Х Руководство пользователя | |

| Аккорд-Х Руководство администратора | |

| Аккорд-Х Описание применения | |

| Руководство по установке |

Информацию о стоимости ПАК СЗИ НСД Аккорд-X можно запросить по адресу zakaz@okbsapr.ru

О том, какие меры защиты информации из Приказов ФСТЭК России № 17, 21 и 31 можно выполнить, применяя ПАК СЗИ НСД Аккорд-X, смотрите здесь.

Источник