- Руководство администратора

- ПАК СЗИ НСД Аккорд-X

- Возможности:

- Основные характеристики:

- Дискреционные ПРД для объектов

- Дискреционные ПРД для контейнеров

- Дополнительные материалы:

- Библиотека:

- Презентации:

- Галерея скриншотов:

- Документация:

- Информацию о стоимости ПАК СЗИ НСД Аккорд-X можно запросить по адресу zakaz@okbsapr.ru

- Аккорд-АМДЗ

- Возможности

- Основные характеристики

- Для VMware («Аккорд-В.» и «Сегмент-В.»)

- Средство защиты информации от несанкционированного доступа аккорд

- Программно-аппаратный комплекс СЗИ НСД «Аккорд-Рубеж-1.4»

- Комплекс защиты от НСД к информации и ресурсам вычислительных сетей «АккордСеть-NDS»

- Технологическая защита электронных документов с помощью защитных кодов аутентификации (ЗКА)

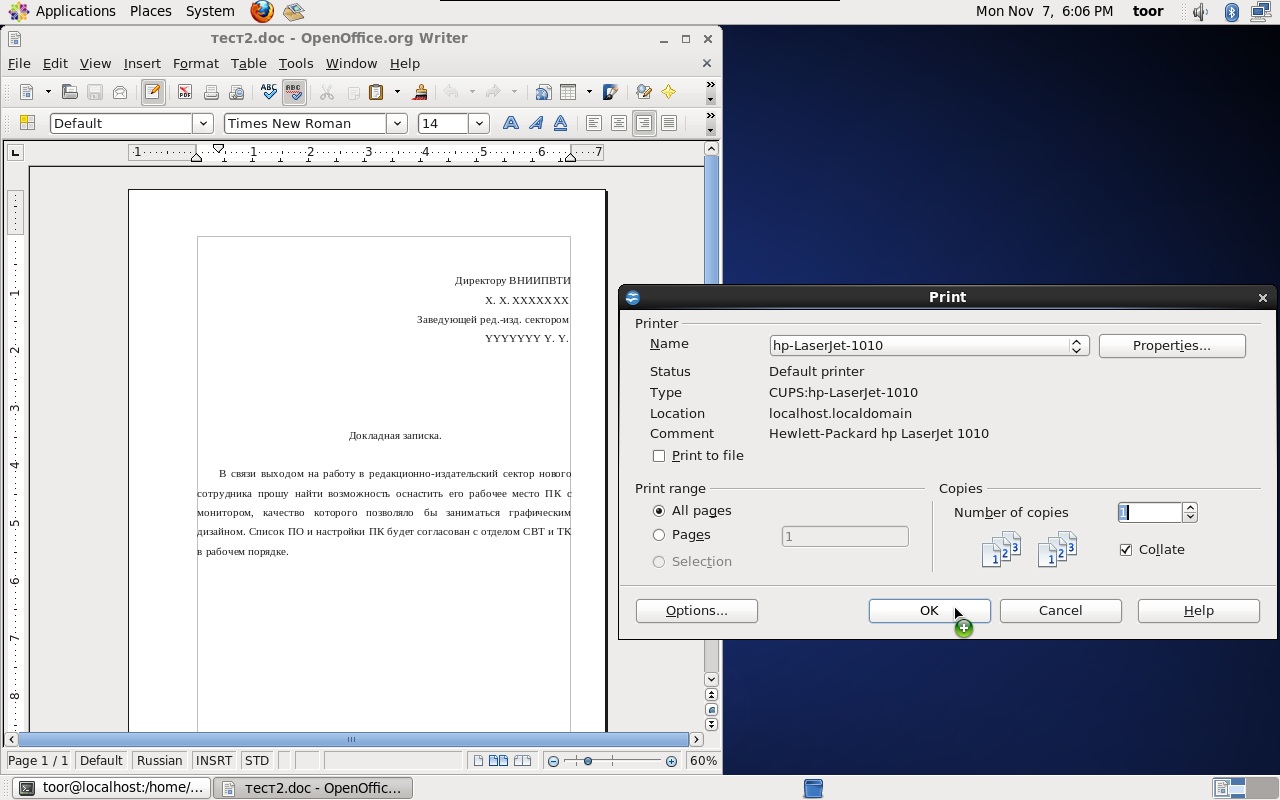

Руководство администратора

Настоящий документ является руководством администратора программно- аппаратного комплекса средств защиты информации от НСД — аппаратного модуля доверенной загрузки — , далее по тексту «Аккорд- АМДЗ», и предназначен для лиц, планирующих и организующих защиту информации с его использованием в системах и средствах информатизации на базе ПЭВМ.

В документе приведены основные функции и особенности эксплуатации комплексов СЗИ НСД , работающих на основе контроллеров:

- .5(e), , , , , (для СЗИ НСД , выпускаемого по ТУ 4012-038- 11443195–2011);

- , , (для СЗИ НСД , выпускаемых по ТУ 4012-);

- , , , (для СЗИ НСД , выпускаемых по ТУ -).

Перед установкой и эксплуатацией комплексов СЗИ НСД необходимо внимательно ознакомиться с комплектом эксплуатационной документации, а также принять рекомендуемые защитные организационные меры.

Применение защитных средств комплексов должно дополняться общими мерами технической безопасности.

Источник

ПАК СЗИ НСД Аккорд-X

Регистрационный номер в реестре отечественного ПО: 2027

Программно-аппаратный комплекс средств защиты информации (ПАК СЗИ) Аккорд-X предназначен для разграничения доступа пользователей к рабочим станциям под управлением ОС семейства Linux.

Возможности:

- Защита от несанкционированного доступа к ПЭВМ (включая возможность ограничения разрешенных часов работы каждого пользователя);

- Идентификация/ аутентификация пользователей до загрузки операционной системы с возможностью последующей передачи результатов успешной идентификации/аутентификации в ОС;

- Аппаратный контроль целостности системных файлов;

- Доверенная загрузка ОС;

- Статический и динамический контроль целостности данных, их защита от несанкционированных модификаций;

- Разграничение доступа пользователей, процессов, к массивам данных (объектам) с помощью дискреционного контроля доступа;

- Разграничение доступа пользователей, процессов, к массивам данных (объектам) с помощью мандатного контроля доступа;

- Разграничение доступа пользователей, к определенным процессам.

- Контроль доступа к периферийным устройствам.

- Создание индивидуальной для каждого пользователя изолированной рабочей программной среды;

- Автоматическое ведение протокола регистрируемых событий;

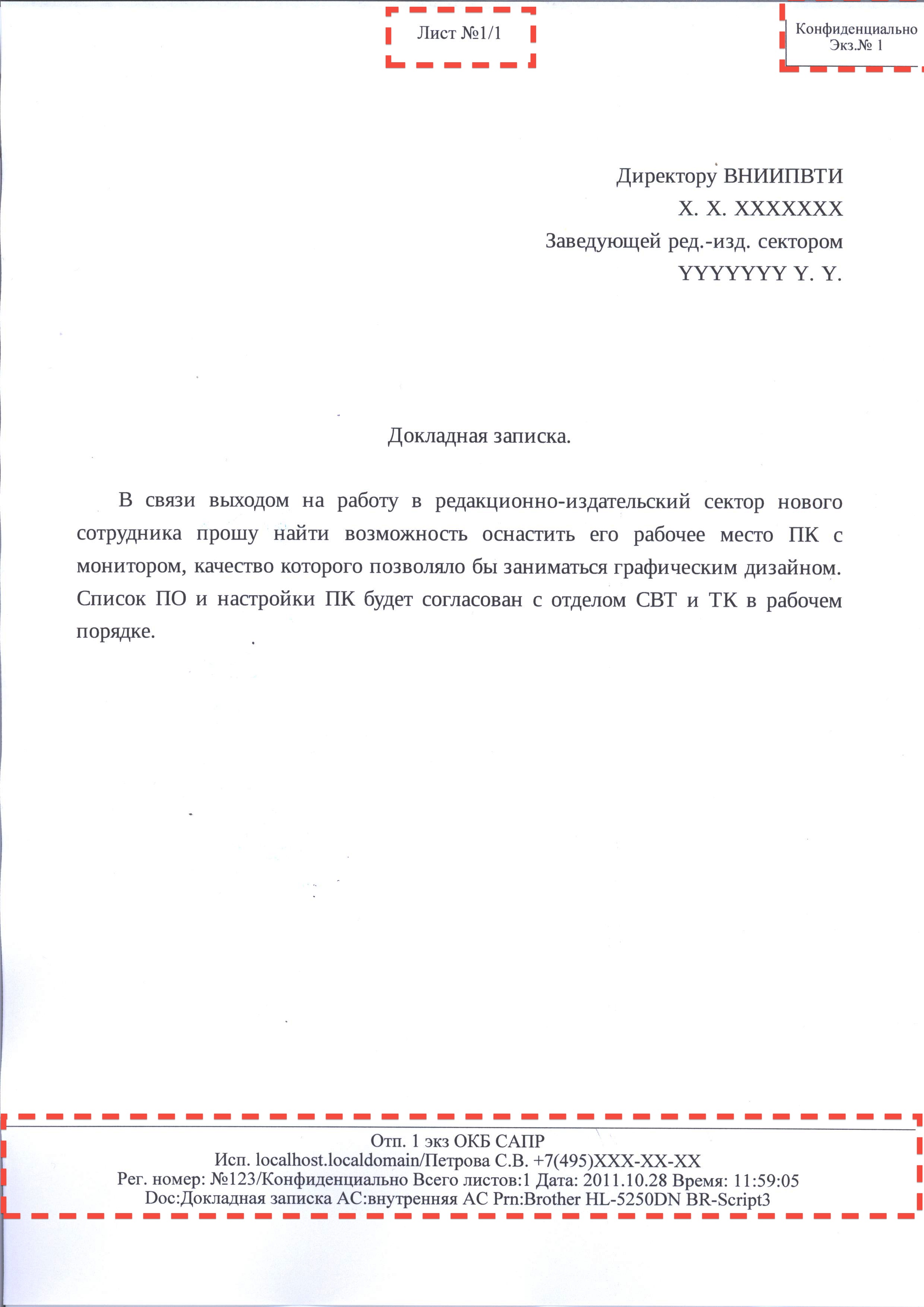

- Контроль печати на локальных и сетевых принтерах, протоколирование вывода данных на печать, маркировка распечатанных данных (в качестве маркера может выступать гриф секретности документа, имя пользователя, имя принтера, имя документа и другая служебная информация).

Основные характеристики:

Наличие собственной системы разграничения доступа (мандатный и дискреционный методы контроля доступа) — действия, разрешенные прикладным ПО, но запрещенные АККОРДОМ — будут запрещены пользователю.

В течение всего сеанса работы пользователя ведется подробный журнал событий, в котором фиксируются все действия пользователя (существует возможность настраивать уровень детальности журнала).

Программное обеспечение комплекса позволяет администратору безопасности информации описать любую не противоречивую политику безопасности на основе наиболее полного набора атрибутов:

Дискреционные ПРД для объектов

R

разрешение на открытие объекта только для чтения

W

разрешение на открытие объекта для записи

X

разрешение на открытие объекта на выполнение

O

подмена атрибута R атрибутами RW на этапе открытия объекта (эмуляция разрешения на запись информации в открытый файл)

C

разрешение на создание объекта

D

разрешение на удаление объекта

N

разрешение на переименование объекта

L

разрешение на создание жесткой ссылки для объекта

l

разрешение на создание симлинка для объекта или контейнера

Дискреционные ПРД для контейнеров

E

G

разрешение перехода в этот каталог

n

S

наследование прав на все вложенные подкаталоги

1

наследование прав на 1 уровень вложенности

0

запрет наследования прав на все вложенные подкаталоги

меток доступа, которые могут быть поименованы как уровни секретности либо другим, более удобным образом (количество меток допуска может достигать шестнадцати);

- перечень объектов и прав доступа к ним для конкретного субъекта;

- перечень объектов и прав доступа к ним для группы субъектов;

- перечень объектов, целостность которых должна контролироваться системой (статический и/или динамический контроль целостности), для конкретного субъекта;

- перечень объектов, целостность которых должна контролироваться системой (статический и/или динамический контроль целостности), для группы субъектов;

- перечень системных возможностей субъекта ();

- перечень системных настроек;

- уровень детальности журнала регистрации событий;

- назначение/изменение пароля для аутентификации;

- назначение/изменение идентификатора (TM, ПСКЗИ ШИПКА)

- временные ограничения — время по дням недели (с дискретностью 30 мин), в которое разрешено начало работ для данного субъекта;

Сильной стороной комплекса является наличие модуля контроля печати, который предоставляет возможность маркировки данных, выводимых на печать на сетевых и локальных принтерах, с протоколированием всех действий пользователя. Модуль контроля печати Аккорд-X отрабатывает при печати документов из любого прикладного программного обеспечения, предусматривающего возможность вывода документа/файлов/данных на печать (не только OpenOffice и прочих текстовых редакторов). Контроль печати осуществляется на уровне подсистемы печати Linux, поэтому данные выводимые на печать из консоли также маркируются в соответствии с настройками подсистемы контроля печати Аккорд-X.

В качестве маркера (штампа) может выступать, например, гриф секретности документа, имя пользователя, имя принтера, имя документа и другая служебная информация.

В качестве аппаратной базы комплекса может использоваться любой из контроллеров Аккорд в составе Аккорд-АМДЗ, также поддерживаются аппаратные идентификаторы пользователей, перечень которых постоянно расширяется, поэтому его целесообразно уточнять при заказе. Заказываются персональные идентификаторы отдельно.

Дополнительные материалы:

Библиотека:

Презентации:

Особенности реализации программно-аппаратных средств защиты информации для работы в ОС Linux (доклад на конференции «Red Hat для государственных учреждений» (Москва, 27 ноября 2007 года))

Галерея скриншотов:

|  |

|  |

Документация:

ПАК СЗИ НСД Аккорд-X

| Название документа и аннотация | Скачать |

|---|---|

| Аккорд-Х Руководство пользователя | |

| Аккорд-Х Руководство администратора | |

| Аккорд-Х Описание применения | |

| Руководство по установке |

Информацию о стоимости ПАК СЗИ НСД Аккорд-X можно запросить по адресу zakaz@okbsapr.ru

О том, какие меры защиты информации из Приказов ФСТЭК России № 17, 21 и 31 можно выполнить, применяя ПАК СЗИ НСД Аккорд-X, смотрите здесь.

Источник

Аккорд-АМДЗ

Регистрационный номер в реестре отечественного ПО: 2026

Возможности

СЗИ НСД «Аккорд-АМДЗ» представляет собой аппаратный модуль доверенной загрузки (АМДЗ) для IBM-совместимых ПК — серверов и рабочих станций локальной сети, обеспечивающий защиту устройств и информационных ресурсов от несанкционированного доступа.

«Доверенная загрузка» — это загрузка различных операционных систем только с заранее определенных постоянных носителей (например, только с жесткого диска) после успешного завершения специальных процедур: проверки целостности технических и программных средств ПК (с использованием механизма пошагового контроля целостности) и идентификации/аутентификации пользователя.

Основные характеристики

Комплекс начинает работу сразу после выполнения кода системного BIOS компьютера — до загрузки операционной системы. Контроллеры семейства «Аккорд-АМДЗ» обеспечивают доверенную загрузку ОС, поддерживающих наиболее распространенные файловые системы, включая: FAT12, FAT16, FAT32, NTFS, HPFS, Ext2, Ext3, Ext4, ReiserFS, FreeBSD UFS/UFS2, Solaris UFS, QNX4, MINIX. Это, в частности, ОС семейств MS DOS, Windows, QNX, OS/2, UNIX, LINUX, BSD и др.

«Аккорд-АМДЗ», как правило, применяется в следующей конфигурации:

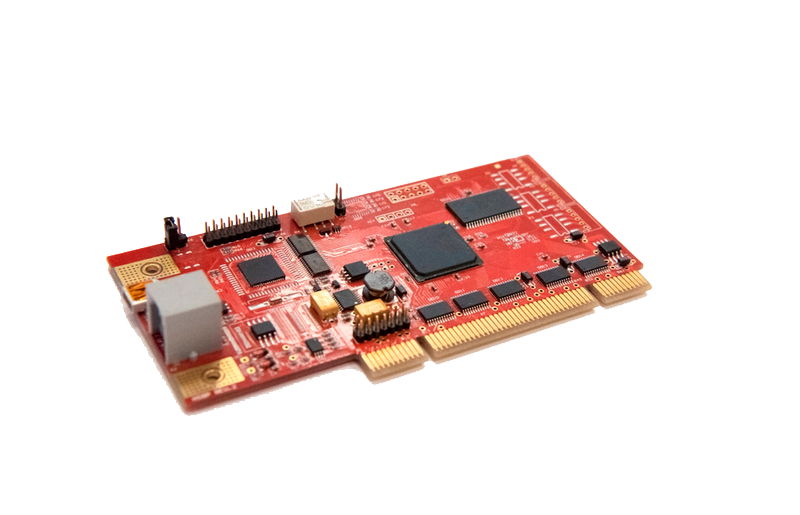

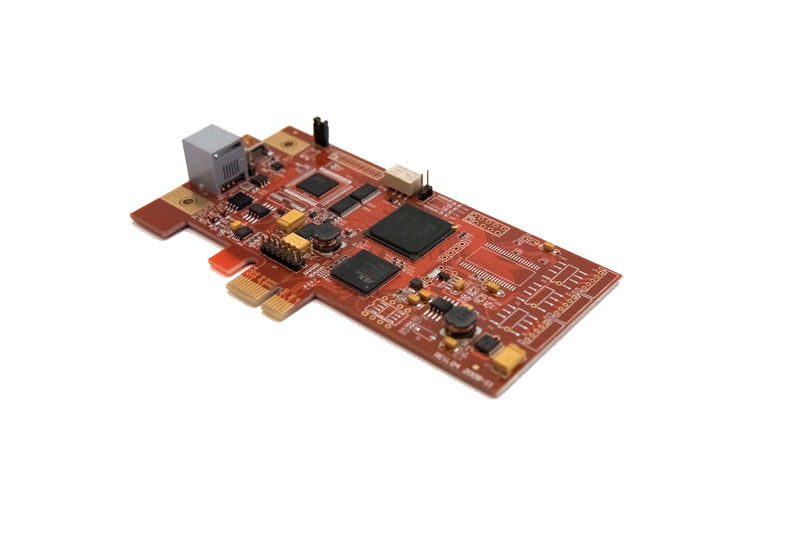

- контроллер («Аккорд-АМДЗ») — представляет собой карту расширения (expansion card), устанавливаемую в свободный слот материнской платы СВТ (РС). Контроллер является универсальным, не требует замены при смене используемого типа операционной системы (ОС);

- съемник информации с контактным устройством, обеспечивающий интерфейс между контроллером комплекса и персональным идентификатором пользователя;

- персональный идентификатор пользователя— специальное устройство, содержащее уникальный признак пользователя, с которым зарегистрированный пользователь входит в систему и который используется системой для определения его прав, а также для регистрации факта доступа и характера выполняемых им работ или предоставляемых ему услуг.

Количество и тип идентификаторов, модификация контроллера и съемника оговариваются при поставке комплекса. Персональные идентификаторы и съемники информации заказываются отдельно.

«Аккорд-АМДЗ» может быть реализован на различных контроллерах, предназначенных для работы с разными шинными интерфейсами СВТ. При этом его базовая функциональность всегда остается одинаковой (вне зависимости от типа контроллера) и соответствует заявленной и отраженной в конструкторской и эксплуатационной документации.

Для того чтобы выбрать нужный Вам вариант, в первую очередь определите, свободный слот с каким шинным интерфейсом есть у того СВТ, в которое Вы планируете установить «Аккорд-АМДЗ».

- PCI или PCI–X — контроллеры Аккорд-5МХ или Аккорд-5.5

- PCI-express — контроллеры Аккорд-5.5.е, Аккорд-5.5.e new (Аккорд-LE) или Аккорд-GX

- Mini PCI-express — Аккорд-GXM

- Mini PCI-express half card — контроллер Аккорд-GXMH

- M.2 с ключами A и/или E (интерфейс PCI-express) — «Аккорд-M.2»

Контроллер «Аккорд-5.5 PCI-Express (Аккорд-5.5e)»

Источник

Для VMware («Аккорд-В.» и «Сегмент-В.»)

Регистрационный номер СПО «Аккорд-В.» в реестре отечественного ПО: 2031

СПО «Аккорд-В.» – решение для защиты инфраструктур виртуализации, построенных на базе платформы виртуализации VMware vSphere 6.7.

Совокупность решений (СР) «Аккорд-В.» – это комплексное решение, включающее необходимые элементы для реализации требований по защите информации. СР «Аккорд-В.» дополняет продукт СПО «Аккорд-В.» в части обеспечения доверенной загрузки физической среды и разграничения доступа персонала к ресурсам «реального» СВТ и виртуальной машины.

| Название документа и аннотация | Скачать |

|---|---|

| Руководство по установке | |

| Руководство пользователя | |

| Руководство администратора |

О том, какие меры защиты информации из Приказов ФСТЭК России № 17, 21 и 31 можно выполнить, применяя СПО «Аккорд-В.», смотрите здесь.

«Сегмент-В.» – инструмент управления доступом к системе управления инфраструктурой виртуализации VMware.

Источник

Средство защиты информации от несанкционированного доступа аккорд

В свое время усилия разработчиков средств защиты информации были сосредоточены на создании программного обеспечения, реализующего те или иные функции защиты. Опыт этих разработок наглядно продемонстрировал ограниченность такого подхода и привел к осознанию необходимости аппаратной защиты. Именно по этому пути продвигается коллектив ОКБ САПР.

Накопленный опыт эксплуатации СЗИ НСД семейства «Аккорд™», позволил сформулировать ряд принципиальных подходов к осуществлению аппаратной защиты, разработаны методы и механизмы аппаратной защиты от НСД к информации, реализация которых, позволяет надежно обеспечить требуемый уровень защиты от НСД автоматизированных систем различного уровня и назначения.

К настоящему времени методология аппаратной защиты де-факто признана большинством собственников крупных объектов информатизации, уделяющих вопросам защиты достойное внимание, а некоторые требования к аппаратным СЗИ и принципы аппаратной защиты, реализованные в СЗИ НСД семейства «Аккорд™», уже стали фактическим стандартом, и применяются практически всеми разработчиками автоматизированных систем и средств защиты информации.

|

| СРЕДСТВА ЗАЩИТЫ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА (НСД) К ИНФОРМАЦИИ |

|

Программно-аппаратный комплекс средств защиты информации от несанкционированного доступа «Аккорд-АМДЗ» — аппаратный модуль доверенной загрузки предназначен для применения на ПЭВМ (РС) типа IBM PC AT с целью защиты средств вычислительной техники и информационных ресурсов от НСД. Он обеспечивает режим доверенной загрузки в различных операционных средах: MS DOS, Windows 3.x, Windows 95/98/Me, Windows NT, OS/2, UNIX. Под термином «доверенная загрузка» понимается загрузка различных ОС только после проведения контрольных процедур: идентификации/аутентификации пользователя, проверки целостности технических и программных средств ПЭВМ с использованием алгоритма пошагового контроля целостности.

Данный комплекс эффективно можно применять для построения систем защиты информации от несанкционированного доступа в соответствии с руководящими документами Гостехкомиссии России «Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем требования по защите информации» и «Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации», требующих высокого класса защищенности — до класса 1 Б, включительно.

В настоящее время основными модификациями контроллеров комплекса СЗИ НСД «Аккорд-АМДЗ» являются конторллер «Аккорд-4.5» (для ПЭВМ с шинным интерфесом ISA) и его функциональный аналог для шиннного интерфейса PCI — контроллер «Аккорд-5«. В системе сертификации ФАПСИ проходит сертификационные испытания принципиального новое изделие — универсальный комплек СЗИ НСД — сопроцессор безопасности «Аккорд-СБ«, интегрирующий в себе и аппаратные средства защиты от НСД (Аккорд-АМДЗ») и средства криптографической защиты информации (СКЗИ типа «Криптон»). Используя «Аккорд-СБ» можно будет в режиме on-line передавать конфиденциальную информацию по открытым каналам связи в зашифрованном виде. Кроме того, он выполняет все функции по защите ПЭВМ от НСД к информации.

В отличии от некоторых других разработок, PCI-устройства ОКБ САПР являются легальными, что обеспечивается членством ОКБ САПР в PCI-ассоциации. Идентификатор PCI-устройств разработки ОКБ САПР легко запомнить: 1795

1 — первый 7 — в России 95 — в Москве.

Vendor ID — 1795

Рис. 1. Программно-аппаратные комплексы СЗИ НСД семейства «Аккорд».

Программно-аппаратные комплексы СЗИ НСД, реализованные на базе контроллеров, показанных на рис.1., прошли сертификационные испытания и имеют сертификаты соответствия Гостехкомиссии России:

- комплекс «Аккорд-1.95» версий 3.0 и 4.0 — № 153/3 от 14.07.2000 г. и № 153/4 от 12.07.2001 г. по классу защищенности АС 1В, соответственно;

- комплекс «Аккорд-АМДЗ» версий 3.0 и 4.0 — № 246/1 от 26.10.2000 г. и № 246/3 от 10.07.2001 г. по классу защищенности АС до 1Б (включительно), соответственно.

Всеми модификациями комплексов СЗИ НСД «АККОРД-АМДЗ» реализуются следующие защитные функции:

- могут использоваться на ПЭВМ с процессором 80386 и выше, объемом RAM 640 Кбайт при наличии свободного слота на материнской плате ПЭВМ (для контроллера «Аккорд-4.5» — слот шины ISA, для контроллера «Аккорд-5» и «Аккорд-СБ» — слот шины PCI);

- имеют собственный микропроцессор и микросхемы программируемой логики;

- имеют энергонезависимую флэш-память для хранения встроенного ПО и регистрационных данных о пользователях;

- имеют аппаратный датчик случайных чисел;

- используют для идентификации пользователей уникальные персональные ТМ-идентификаторы DS-199х с объемом памяти до 64 Кбит и предусматривают регистрацию до 32 пользователей на ПЭВМ (рабочей станции ЛВС);

- используют для аутентификации пользователей пароль до 12 символов, вводимый с клавиатуры;

- блокируют загрузку с FDD, CD ROM, ZIP-drive;

- обеспечивают контроль целостности технических средств ПЭВМ (РС) до загрузки ОС;

- обеспечивают контроль целостности программ и данных до загрузки ОС, защиту от внедрения разрушающих программных воздействий (РПВ);

- поддерживают файловые системы следующих типов: FAT12, FAT16, FAT32, NTFS, HPFS, FreeBSd;

- поддерживают индивидуальную конфигурацию загрузки ОС для каждого пользователя (для MS DOS, Windows95, Windows98);

- осуществляют регистрацию действий пользователей в системном журнале, размещенном в энергонезависимой памяти контроллера;

- обеспечивают администрирование СЗИ (регистрацию пользователей и персональных идентификаторов, назначение файлов для контроля целостности, контроль аппаратной части ПЭВМ, просмотр системного журнала).

Различия в предлагаемых комплексах состоят в следующем. Контроллер «Аккорд-4.5» имеет тип шины ISA, а контроллеры «Аккорд-5» и «Аккорд-СБ» — тип шины PCI. Кроме того, контроллер «Аккорд-СБ» имеет высокопроизводительный процессор Intel 960VM с собственной DataFlash и аппаратный ускоритель ряда сложных функций. Доступ к функциям этого процессора определяется встроенным программным обеспечением контроллера.

В контроллерах семейства «Аккорд» обеспечивается технологический режим перепрограммирования, который позволяет менять встроенное ПО без замены аппаратной части комплекса СЗИ НСД. Как следствие — контроллеры этого типа получают «пожизненную» гарантию ОКБ САПР.

Разграничение доступа к информационным ресурсам компьютера и создание изолированной программной среды (ИПС) осуществляется с использованием специального программного обеспечения СЗИ «Аккорд» версии 1.95-00, поддерживающее все типы контроллеров «Аккорд», включая работу с датчиком случайных чисел, и выполняет следующие основные защитные функции от НСД к информации:

- защиту от несанкционированного доступа;

- идентификацию некопируемым уникальным идентификатором;

- аутентификацию с защитой от раскрытия пароля;

- защиту от несанкционированных модификаций программ и данных;

- контроль целостности программ и данных;

- функциональное замыкание информационных систем;

- исключение возможности несанкционированного выхода в ОС.

Специальное программное обеспечение СЗИ «Аккорд» v.1.95-00 реализует возможности разграничения доступа к ресурсам компьютера и позволяет администратору безопасности информации (БИ) описать правила разграничения доступа (ПРД) на основе наиболее полного набора атрибутов, а именно:

- Операции с файлами:

R — разрешение на открытие файлов только для чтения.

W — разрешение на открытие файлов для записи.

C — разрешение на создание файлов на диске.

D — разрешение на удаление файлов.

N — разрешение на переименование файлов.

V — видимость файлов. Позволяет делать существующие файлы невидимыми для программ. Этот параметр имеет более высокий приоритет, чем R,W,D,N,O.

О — эмуляция разрешения на запись информации в файл. Этот параметр имеет более низкий приоритет, чем W (открыть для записи). - Операции с каталогом:

M — создание каталогов на диске.

Е — удаление каталогов на диске.

G — разрешение перехода в этот каталог. - Прочее:

Х — разрешение на запуск программ. - Регистрация:

r — регистрируются все операции чтения файлов диска в журнале

w — регистрируются все операции записи файлов диска в журнале.

Такой набор атрибутов позволяет реализовать любую разумную непротиворечивую политику безопасности. В частности, легко реализуется конфиденциальное делопроизводство в среде Windows 95 — MSOffice, что принципиально невозможно в других системах защиты информации вследствие ограниченного набора атрибутов (w,r,x).

Набор атрибутов СЗИ Аккорд может применяться для описания ПРД при обращении с рабочей станции ЛВС к ресурсам файл-сервера Novell NetWare. Кроме этого, администратор БИ для каждого субъекта — пользователя системы определяет:

- перечень файлов, целостность которых должна контролироваться системой и опции контроля;

- запуск стартовой задачи (для функционально замкнутых систем);

- наличие либо отсутствие привилегий супервизора;

- детальность журнала доступа;

- назначение/изменение пароля для аутентификации;

- временные ограничения — время по дням недели (с дискретностью 30 мин), в которое разрешено начало работ для данного субъекта;

- параметры управления экраном — гашение экрана через заранее определенный интервал времени (в случае, если в течение указанного интервала действия оператором не выполнялись), подача соответствующих звуковых и визуальных сигналов.

Для защиты информации от НСД в АС под управлением ОС Windows NT ОКБ САПР разработано специализированная версия СПО v.2.0. для комплексов СЗИ НСД «Аккорд-NT». Совместно с комплексом СЗИ НСД «Аккорд-АМДЗ» данный программно-аппаратный комплекс выполняет следующие функции:

- идентификацию/аутентификацию пользователя;

- аппаратный контроль целостности системных файлов и критичных разделов Regestry;

- фиксированная загрузка ОС;

- фиксированный login только для того пользователя, который прошел процедуру И/А, чтобы обеспечить загрузку прав доступа, описанных для данного пользователя администратором Windows NT.

- разграничение прав доступа к информационным ресурсам. В отличии от СПО «Аккорд» v. 1.95 в данной версии кроме дискреционного реализован мандатный принцип доступа субъектов к информационным ресурсам.

Наложенная процедура контроля запуска задач и аппаратный (до загрузки ОС) контроль целостности этой задачи обеспечивают защиту информации в АС по классу 1В.

Защита персонального компьютера еще не гарантирует защиту информации, если этот компьютер подключен к сети. Для полноценной защиты локальной вычислительной сети ОКБ САПР предлагает комплексную технологию:

- установка СЗИ Аккорд АМДЗ с ПО Аккорд v.1.35, v.1.95-00, v.2.0 на рабочих станциях;

- установка подсистемы контроля целостности файл-сервера на каждом сервере;

- установка подсистемы распределенного аудита и управления;

- установка подсистемы усиленной аутентификации.

Контроль целостности файл-сервера

Осуществляется аналогично контролю целостности на рабочей станции. Отличие состоит в том, дополнительно контролируются файлы на томах NetWare за счет расширения пошагового механизма контроля целостности.

Подсистема распределенного аудита и управления

Предполагает наличие выделенного рабочего места сетевого администратора безопасности. Подсистема позволяет администратору БИ отслеживать все действия пользователей на рабочих станциях и запросы пользователей любым ресурсам, в том числе и сетевым. При этом полный журнал регистрации событий ведется на рабочей станции, а на АРМ администратора БИ выводятся сообщения о всех попытках несанкционированного доступа в реальном времени. Для оперативного анализа администратор БИ имеет возможность просматривать экран любой локальной станции, послать сообщение на любую станцию, получить журнал регистрации событий с локальной станции, блокировать работу на контролируемой станции вплоть до ее перезагрузки. Кроме оперативного наблюдения администратор БИ может назначать правила разграничения доступа для любого пользователя на любой рабочей станции.

Подсистема усиленной аутентификации

Предоставляет собой дополнительный механизм проверки подлинности рабочих станций. Процедура проверки подлинности выполняется не только в момент подключения станции, но и с установленной администратором периодичностью. Подсистема предотвращает как подмену локальной станции или сервера, так и подключение в ЛВС нелегальных станций/серверов. Подсистема усиленной аутентификации построена на применении механизма проверки подлинности запросов/ответов на основе технологии кода аутентификации, при этом за счет использования аппаратного генератора случайных чисел обеспечивается уникальность каждого запроса/ответа, что предотвращает сканирование и подмену кодов при прослушивании трафика сети.

Система усиленной аутентификации в ЛВС основана на применении математических методов, позволяющих однозначно опознать участников диалога. Стойкость применяемых методов в значительной степени определяется параметрами ключа, в качестве которого используется случайная двоичная последовательность. При программной генерации псевдослучайных последовательностей создается ключ, потенциально обладающий такими недостатками, как периодичность и предсказуемость. Использование аппаратного генератора случайных чисел позволяет получать двоичную последовательность, лишенную вышеуказанных недостатков. В этой связи для защиты информации ЛВС рекомендуется применять те модификации СЗИ «Аккорд», которые снабжены аппаратным генератором случайных чисел. Особенно это важно для одноранговых сетей, так как в этом случае любая из рабочих станций может выступать в качестве сервера.

Рис.2. Примеры реализации защиты в ЛВС.

Программно-аппаратный комплекс СЗИ НСД «Аккорд-Рубеж-1.4»

Комплекс СЗИ НСД «Аккорд-Рубеж-1.4»— совместная разработка ОКБ САПР и фирмы «ИнфоКрипт») в составе программно-аппаратного комплекса СЗИ НСД «Аккорд-АМДЗ» и специального ПО «Рубеж-1.4» предназначен для использования на автономных ПЭВМ под управлением операционной системы Windows NT версий 3.5х, 4.0, а также для защиты рабочих станций в вычислительных сетях с сетевой операционной системой Windows NT server 4.0. и обеспечивает защиту от несанкционированного доступа к информации по классу 1В.

Комплекс СЗИ НСД «Аккорд-Рубеж-1.4» включает:

- Подсистему управления доступом;

- Подсистему регистрации и учета (аудит);

- Подсистему обеспечения целостности;

- Подсистему изоляции программной среды, предоставляемой каждому отдельному пользователю;

- Подсистему удаленного централизованного управления настройками системы защиты.

Комплекс обеспечивает:

- защиту от НСД к ПЭВМ;

- идентификацию и усиленную аутентификацию пользователей;

- контроль целостности программ и данных, их защиту от несанкционированных модификаций;

- создание индивидуальной для каждого пользователя изолированной рабочей программной среды;

- запрет запуска неразрешенных программ;

- разграничение доступа пользователей к массивам данных и программам с помощью дискреционного контроля доступа;

- разграничение доступа пользователей и процессов к массивам данных с помощью мандатного контроля доступа, управление потоками информации;

- автоматическое ведение протокола регистрируемых событий;

- удаленное централизованное управление настройками системы защиты.

Усиление механизма аутентификации ОС Windows NT заключается в контроле персонального ТМ-идентификатора пользователя (устройства Touch Memory), который производится до выполнения штатных процедур аутентификации ОС.

Разграничение доступа пользователей к массивам данных осуществляется на уровне директорий, доступ к которым может быть разрешен избирательно с помощью матрицы доступа (дискреционный контроль доступа), а также с помощью меток конфиденциальности, присваиваемых директориям, и уровням допуска, присваиваемых пользователям или процессам (мандатный контроль доступа). Механизм мандатного контроля доступа обеспечивает также управление потоками информации.

Контроль целостности критичных данных и используемого ПО производится до загрузки ОС (статический контроль), а для программных модулей также и перед их исполнением (динамический контроль). В первом случае контроль выполняется на основе программного кода, зашитого в аппаратную часть комплекса, во втором — на основе ключей пользователей, выработанных при регистрации и хранящихся в их персональных ТМ-идентификаторах.

Создание изолированной программной среды базируется на статическом и динамическом контроле целостности объектов ОС, а также на механизме контроля запуска только разрешенных задач. Доступ к тем или иным исполняемым программным модулям осуществляется также с использованием персональных ТМ-идентификаторов с ключами доступа пользователей.

Для установки системы защиты на сложные программные комплексы (например, microsoft office), вызывающие большое число различных исполняемых модулей (дочерних процессов), необходимо составление исчерпывающих списков запускаемых задач. Для решения данной проблемы используются входящие в состав системы средства автоматизированного набора статистики запускаемых задач.

Подсистема аудита, входящая в состав комплекса, осуществляет регистрацию попыток НСД.

Подсистема удаленного централизованного управления позволяет изменять настройки системы защиты с консоли Администратора системы.

Доступ к исполняемым файлам, каталогам и кодируемым файлам данных осуществляется с использованием tm-идентификаторов с ключами доступа пользователей.

Комплекс прошел испытания на соответствие требованиям РД Гостехкомиссии РФ «Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации» и имеется сертификат соответствия Гостехкомиссии России № 282 от 30.11.99 г. по классу защищенности 1В.

Комплекс защиты от НСД к информации и ресурсам вычислительных сетей «АккордСеть-NDS»

Комплекс СЗИ НСД «АккордСеть-NDS» обеспечивает защиту сетевых ресурсов в гетерогенных вычислительных сетях с операционными системами Netware 4.11, IntraNetware, Netware 4.2, Netware 5, BorderManager 3.5, Windows NT Server 4.0, HP-UX 10.20, HP-UX 10.30, Sun Solaris 2.6, Sun Solaris 7, Linux Red Hat, NCR Unix SVR4 MP-RAS 3.0.

Главной особенностью комплекса «АккордСеть-NDS» является использование и усиление защитных функций, доставляемых службами единого каталога фирмы Novell — Novell Directory Services (NDS). Выбор NDS, как основы защиты систем коллективного пользования, обусловлен тем, что на сегодня это единственное существующее решение управления и защиты сетевых ресурсов, объединяющее почти все сетевые платформы на едином фундаменте.

Другой особенностью комплекса «АккордСеть-NDS» является то, что защита устанавливается не на все компьютеры сети, а только на те Сервера и рабочие станции, защита которых необходима при функционировании в сети конкретного экземпляра АСУ.

Для защиты сетей, не содержащих Серверов Netware, устанавливается Сервер безопасности комплекса (как правило, достаточно одного такого Сервера), функционирующий в среде netware5, который и становится одним из основных звеньев системы защиты сетевых ресурсов.

Для усиления защитных функций NDS комплекс «АккордСеть-NDS» содержит следующие подсистемы:

- Электронный замок при входе пользователя в рабочую станцию, в сеть, в консоль Серверов на базе комплексов СЗИ НСД семейства «Аккорд-АМДЗ».

- Усиленные (по сравнению с NDS) программно-аппаратные процедуры идентификации и аутентификации пользователей с использованием труднокопируемых идентификаторов-паролей на базе устройств Touch Memory.

- Программно-аппаратную процедуру подтверждения целостности программной и аппаратной среды рабочих станций и Серверов сети из гарантированно проверенного кода.

- Создание и поддержание изолированной программной среды на рабочих станциях и Серверах сети.

- Подсистему запрета запуска программ с несанкционированных носителей.

- Подсистему управления мандатным доступом к сетевым ресурсам.

Защищаемые сетевые ресурсы (пользователи, тома, принтеры и т.д.) размещаются в разделах деревьев NDS. После этого защита указанных сетевых ресурсов реализуется как защита указанных разделов NDS. Как правило, эти разделы содержат пользователей одного функционального подразделения. Далее, в каждом функциональном подразделении управление системой защиты осуществляет специально назначенный администратор информационной безопасности (администратор БИ). Для администраторов БИ в комплексе «АккордСеть-NDS» предусмотрено рабочее место Консоль администратора БИ.

Защита Серверов баз данных (Oracle, Informix, SQL server) осуществляется подсистемой, устанавливаемой на Сервере безопасности комплекса. При этом, доступ пользователей к Серверам баз данных разрешается только после прохождения ими процедур усиленной аутентификации в NDS.

Составной частью комплекса «АккордСеть-NDS» являются программно-аппаратные комплексы семейства «Аккорд», предназначенные для защиты локальных (не сетевых) ресурсов рабочих станций. Комплексы СЗИ НСД семейства «Аккорд» позволяют осуществлять защиту рабочих станций сети с клиентскими платформами DOS, DOS/Windows 3.x, Windows 95, Windows 98, Windows NT 4.0. Для проверки целостности операционной среды Серверов сети применяются комплексы «Аккорд-АМДЗ».

После установки комплекса «АккордСеть-NDS» пользователи гетерогенной сети входят в сеть и получают доступ к назначенным им сетевым ресурсам (включая базы данных unix-серверов и NT-серверов) через вызов процедур усиленной идентификации и аутентификации в NDS. Попытки несанкционированного доступа (НСД) к сетевым ресурсам вызывают разрыв сетевого соединения и блокирование рабочей станции, с которой эта попытка НСД осуществлялась. Сообщение о попытке НСД в режиме реального времени поступает на консоль администратора БИ и фиксируется в сетевом журнале NDS. Доступ к сетевому журналу NDS имеет только специально назначенный аудитор.

Управление системой защиты производится с одной или нескольких консолей администратора БИ. Число консолей администратора БИ зависит от конкретной предметной области. С консоли администратора БИ производятся следующие действия:

- управление разграничением доступа пользователей к сетевым ресурсам;

- получение в режиме реального времени сообщений о всех событиях НСД к сетевым ресурсам;

- просмотр журнала событий НСД;

- управление системами защиты рабочих станций сети;

- ревизия ПО рабочих станций сети.

Каждый защищаемый Сервер сети, каждая консоль администратора БИ и каждая защищаемая рабочая станция сети снабжается программно-аппаратным комплексом типа «Аккорд», защищающим локальные ресурсы этих рабочих станций и Серверов сети. Программные модули комплекса «АккордСеть-NDS» устанавливаются на защищаемые Сервера и рабочие станции сети.

Комплекс АккордСеть-NDS имеет сертификат Гостехкомиссии РФ № 262 от 19.08.99 г. на соответствие требованиям РД Гостехкомиссии России «Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации» для 4 класса защищенности и на соответствие требованиям РД «Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации» для класса защищенности 1В.

|

| СРЕДСТВА АУТЕНТИФИКАЦИИ |

|

Технологическая защита электронных документов с помощью защитных кодов аутентификации (ЗКА)

Известные в теории защиты информации модели и системы рассматривают, как правило, проблемы доступа субъекта (оператора) к объекту (информации). В этой связи и средства защиты ориентированы лишь на аутентификацию субъекта и создание изолированной программной среды функционирования автоматизированной системы. При этом хорошо известно, а для большинства моделей и доказано, что проблема разграничения доступа неразрешима в рамках этих моделей. Если обеспечить гарантированную (доказательно) «правильность» обработки информации в АС невозможно, то не стоит ли попытаться создать контролируемую технологию обработки документа в АС? Очевидно, что контролю должны подлежать в данном случае не изолированность программной среды, неизменность (целостность) программного обеспечения, а состояние обрабатываемой информации — электронного документа. Такой контроль — контроль «внутри» технологии обработки электронного документа — называется технологической защитой, а совокупность средств технологического контроля — подсистемой технологической защиты.

Что является объектом защиты в подсистеме технологической защиты? Электронный документ представляет собой не просто совокупность сведений, а, как и его бумажный аналог, должен содержать ряд специфических элементов — их можно назвать трейлерами безопасности — внедренных в документ и несущих в себе информацию о подлинности объекта. Для ряда важных документов набор трейлеров безопасности, позволяющих восстановить с той или иной точностью характерные этапы техпроцесса, фиксирован нормативными документами. Сведения становятся документом лишь тогда, когда в процессе отображения их на материальный носитель используются специальные приемы нанесения меток, позволяющих установить подлинность сведений, придавая им тем самым юридическую значимость.

С использованием контроллеров семейства «Аккорд» ОКБ САПР была разработана такая технология защиты электронных документов — с помощью защитных кодов аутентификации (ЗКА). Данная технология уже используется в банковских платежных системах с целью предотвращения попыток злоумышленников ввести фиктивные или модифицировать используемые электронные банковские документы, а также с целью организации сквозного контроля над прохождением электронными документами всех предписанных этапов их существования (создания, обработки, передачи, хранении, окончательного зачета).

Средства кодов аутентификации (КА) обеспечивают контроль целостности документа на всех этапах его существования при создании, передаче, хранении и обработке. Это обеспечивается установкой на документ на каждом шаге его обработки кодов аутентификации.

Очевидно, что в качестве ЗКА может быть использована Электронная Цифровая Подпись (ЭЦП), основанная на асимметричном алгоритме (используется пара согласованных ключей — «секретный» для вычисления и «открытый» для проверки ЭЦП), например, по ГОСТ Р 34.10-11.94. Применение ЭЦП поддерживается рядом нормативных актов и эта нормативная база развивается. Поэтому, механизм ЭЦП нашел широкое применение в системах, где требуется возможность арбитражного разбора спорных ситуаций, например, система «Клиент-Банк». Вместе с тем, использование ЭЦП имеет и ряд узких мест:

- Алгоритм вычисления ЭЦП использует сложные алгебраические преобразования и является сравнительно медленным даже при длине параметра р = 512 бит. Для крупных центров обработки, где суточный объем электронных документов составляет величину порядка 50000-60000 шт., временные затраты на вычисление и проверку ЭЦП становятся существенными и заметно влияют на производительность системы в целом. При переходе на значение р = 1024 бита такие же проблемы могут возникать и в менее крупных центрах обработки.

Размер собственно ЭЦП довольно велик, например, для ГОСТ Р 34.10-11.94 он равен 64 байтам. С добавлением служебной информации (еще порядка 50-200 байт в зависимости от реализации) эта величина становится существенной. При этом, следует учитывать, что для одного электронного документа может понадобиться хранение нескольких защитных кодов, реализованных с помощью ЭЦП.

Вместе с тем, в информационных системах, применяемых в зоне ответственности корпорации, вопрос о проведении «доказательного» арбитражного разбора спорных ситуаций, как правило, не стоит и на первый план выступает вопрос об эффективном обнаружении несанкционированного вмешательства в электронный банковский документооборот с последующим разбором данных ситуаций административными (неарбитражными) методами.

Альтернативой использованию ЭЦП может служить функция вычисления ЗКА, основанная на симметричном алгоритме (используется один «секретный» ключ и для вычисления и для проверки ЗКА). Симметричные алгоритмы, как правило, по скорости работы значительно превосходят асимметричные, и их использование заметно снижает нагрузку, вносимую подсистемой контроля. Параметры их стойкости к «взлому» позволяют также значительно уменьшить размер ЗКА по сравнению с ЭЦП. В данной подсистеме защитного кода аутентификации в качестве функции вычисления ЗКА используется хеш-функция по ГОСТ Р 34.11 — 94.

Существенная особенность симметричного алгоритма состоит в том, что при вычислении и при проверке необходимо использовать один и тот же «секретный» ключ. Это обстоятельство накладывает определенные требования на его применение, а именно, для хранения и использования «секретных» ключей требуется аппаратная поддержка. Применяемые в данной подсистеме ЗКА технические решения по хранению и использованию «секретных» ключей описываются ниже.

Средства кодов аутентификации (КА) обеспечивают контроль целостности документа на всех этапах его существования: при создании, передаче, хранении и обработке. Это обеспечивается установкой на документ на каждом шаге его обработки кодов аутентификации. Установка/проверка КА осуществляется с помощью специализированных аппаратных средств «Аккорд-4++», «Аккорд-4,5», «Аккорд-5», «Аккорд-СБ» и «БУКА».

Для работы с контроллерами семейства «Аккорд» более ранних версий, а также с электронными замками от других производителей («Secret Net» НПО Информзащита, «Dallas Lock» ООО Конфидент), используется изделие «БУКА» — блок установки кодов аутентификации.(Рис. 3)

Рис.3. Блоки установки кодов аутентификации БУКА/COM и БУКА/USB.

Блок установки кодов аутентификации Бука содержит микропроцессор (MCU) с встроенным ПО (по ГОСТ 28147-98 и ГОСТ Р 34.11-94), ТМ интерфейс, аппаратный датчик случайных чисел (опционно) и подключается через COM-интерфейс или шину USB.

Защитный код аутентификации (ЗКА) представляет собой структуру, содержащую информацию о создателе, контроллере, на котором он был выработан, и результат хэш-функции от данных документа, служебной информации и секретного элемента, хранимого в энергонезависимой памяти контроллера «Аккорд», недоступной со стороны PC (ПЭВМ). Схема создания электронного документа представлена на рис. 4.

После формирования документа оператором с помощью «Аккорд» вырабатывается КА, который присоединяется к документу и отправляется на дальнейшую обработку вместе с ним. Для этого у оператора запрашивается зарегистрированный в системе ЗКА персональный ТМ-идентификатор. Присоединение КА к документу может быть и чисто логическим, когда код находится в отдельном файле, что позволяет оставлять внутреннюю структуру документа неизменной. Схема обработки ЭД с КА представлена на рисунке 5.

Входящий документ заверяется КА обработчика. Устанавливается входной КА (КА2), затем производится проверка КА1. После обработки на документ устанавливается еще один выходной КА. Для установок и проверок используется «Аккорд».

Контроль за прохождением документа в АС на каждом этапе позволяет предотвратить угрозу не только со стороны злоумышленных действий субъектов системы, но и со стороны самой АС, возможных закладок и разрушающих программных воздействий.

Рис.4. Создание электронного документа с защитным кодом аутентификации.

Рис.5. Обработка электронного документа с защитными кодами аутентификации.

Встраивание механизма кода аутентификации в систему документооборота обычно производится двумя способами: модификацией программного обеспечения, используемого при формировании и редактировании документов и использованием утилит для проверки и выработки КА. В первом случае разработчикам предоставляется необходимый набор драйверов с описанием API работы с кодами аутентификации. Во втором утилита сама реализует вызовы «Аккорд» через драйвер. Вышеописанное разработано для применения в среде операционных систем Windows 95/98 и Windows NT (v.4 SP3+).

Особенностью ключевой системы ЗКА является разделение всего набора контроллеров «Аккорд» на группы внутри системы. Оператор КА, зарегистрированный на одном из терминалов группы, может вырабатывать коды аутентификации на любом из терминалов своей группы. Полученный КА может быть проверен на любом терминале системы без участия оператора. При этом тип аппаратуры (контроллеры «Аккорд-4++», «Аккорд-4.5», «Аккорд-5», «Аккорд-СБ» и др.) не играет роли.

|

| СРЕДСТВА КРИПТОГРАФИЧЕСКОЙ ЗАЩИТЫ |

|

Самым современным криптографическим средством на сегодня является сопроцессор безопасности «Аккорд-СБ». Он предназначен для использования на ЭВМ любых типов, снабженных шиной PCI v.2.1 и выше.

Отличительные особенности «Аккорд-СБ» связаны с тем, что для выполнения криптографических функций ресурсы ЭВМ не используются, и, тем самым, не замедляется работа функциональных подсистем. Кроме этого, «Аккорд-СБ» является сопроцессором безопасности в полном смысле, т.е. его функциональность определяется его внутренним программным обеспечением, которое может быть написано пользователем на языках высокого уровня — например, «C». Собственно криптографические функции при этом выполняются аппаратно, и повлиять на алгоритм их исполнения пользователь не может.

С точки зрения архитектуры, «Аккорд-СБ» представляет собой одноплатную ЭВМ со спецканалами для защищаемой информации, многопотоковым криптографическим ускорителем, аппаратным диспетчером потоков, аппаратной базой ключей и операционной системой реального времени. Все это позволяет достигать как пиковых характеристик, так и высокой степени гибкости. Так, для создания на основе «Аккорда-СБ» межсетевого экрана с функциями туннелирования достаточно перетранслировать ранее разработанный софт, загрузить его в «Аккорд-СБ» и исполнять в его ОС. Создание корпоративной наложенной сети будет заключаться в перехвате сетевых пакетов и организации обращения к «Аккорд-СБ» для их перешифрования.

Эти возможности «Аккорда СБ» уже привлекают большинство серьезных разработчиков средств защиты информации, и число приложений, использующих уникальные возможности сопроцессора безопасности, быстро растет.

В настоящее время комплекс СКЗИ на базе контроллера «Аккорд-СБ/2» проходит сертификационные испытания в системе сертификации Федерального агенства правительственной связи и информации (ФАПСИ). Это позволит использовать данный комплекс в многофункциональном режиме: как средство защиты от НСД (аппаратный модуль доверенной загрузки), и как устройства для криптографического преобразования трафика в ЛВС или корпоративной сети.

Возможности «Аккорд-СБ» следущие:

- шифрование по ГОСТ 28147-89 — 8 MB/сек;

- вычисление значения хеш-функции по ГОСТ Р 34.11-94 — 6 MB/сек;

- формирование ЭЦП по ГОСТ Р 34.10-94 — 15-20 мсек;

- проверка ЭЦП по ГОСТ Р 34.10-94 — 30-40 мсек.

Для целого ряда приложений можно обойтись без аппаратных средств шифрования, с использованием программных библиотек. Целесообразность такого решения определяется собственником информационной системы, а качество — органом, имеющим федеральные полномочия в данной сфере. Сам факт, что существуют сертифицированные библиотеки криптографических процедур, подтверждает возможность данных решений. Здесь мы не касаемся проблем встраивания криптографических средств в информационную систему — дело это не простое и доступно только профессионалам — вспомним известные скандалы на рынке e-банкинга. Тем не менее, библиотеки есть, и использовать их можно. Обязательным при этом является защита целостности самих библиотечных модулей. Для этого используются средства защиты от НСД, описанные выше. Часто поэтому можно слышать от поставщиков средств защиты от НСД: «Наша СЗИ НСД может использоваться совместно с криптографическими средствами такими-то». В целом это так, но за словами теряется важный аспект — как обеспечить надежную работу с ключами? Программно это сделать нельзя, аппаратуры или нет, или она этого не позволяет.

СЗИ НСД серии «Аккорд» позволяют решить эту задачу. Все выпускаемые в настоящее время контроллеры, кроме функций НСД, могут выполнять и криптоменеджмент ключей. Ресурсы эти невелики, но вполне достаточны для работы с ключами. Это:

- аппаратный датчик случайных чисел (ДСЧ);

- Шифрование по ГОСТ 28147-89 — 30КВ/сек»

- Вычисление хэш-функции по ГОСТ Р 34.11-94 — 17КВ/сек»

- Надежное хранение секретных данных, исключающее их модификацию и ознакомление с ними, но допускающее применение через API.

Для тех СЗИ НСД, которые не обладают такими функциями (Secret Net, Соболь, Dallas Lock, старые версии «Аккорда»), но уже установлены на компьютерах пользователей, можно в качестве дополнительного элемента управления ключами использовать аппаратное средство «БУКА», дополняющее указанные СЗИ НСД необходимыми возможностями с характеристиками, как и у СЗИ НСД «Аккорд».

Источник